先日参加したShmooConで、Threat Intelligenceの面白い講演があったので共有します。

Leveraging Threat Intel Disinformation Campaigns

Synack社のCTOであるMark Kuhr氏はNSAの勤務経験もあり、Threat Intelligenceの専門家です。その中で彼はCyber Attributionに関する難しさについて議論していました。

そもそもAttributionとは?

攻撃者も人であるため、アイデンティティ・動機・犯罪の手口(modus operandi)があり、それを特定することがCyber Attributionという技術になります。この技術を応用することで、攻撃者の動向・攻撃の背景・次の攻撃などをつかむことがThreat Intelligence分野には重要な要素になります。特にNation-State Sponsored Hackerが攻撃をしてくるであろう金融・インフラ・軍事産業などでは非常に重要な技術となります。

Anti-Attributionとは?

しかし、情報戦のでは別の誰かが攻撃したように思わせる技術、Anti-Attribution Techniqueも多数存在すると述べています。攻殻機動隊のアニメでよく出てくる台詞「あるいは、我々にそう思わせたい第三者の意図が介在している」ってケースです。

具体的な技術として以下を挙げています。

- 複数の地理的拠点を経由して攻撃する

- 異なるインフラストラクチャから攻撃を行う

- カウンター・インテリジェンス

- アンチ・フォレンジック技術

- 偽情報(Disinformation)

Disinformationとオペレーション・フロー

前の章にでてきたDisinformation技術とは、意図的に広められる虚偽・不正確な情報を意味します。要するに、偽の情報を流すことで異なる攻撃者がやったように思わせる技術です。

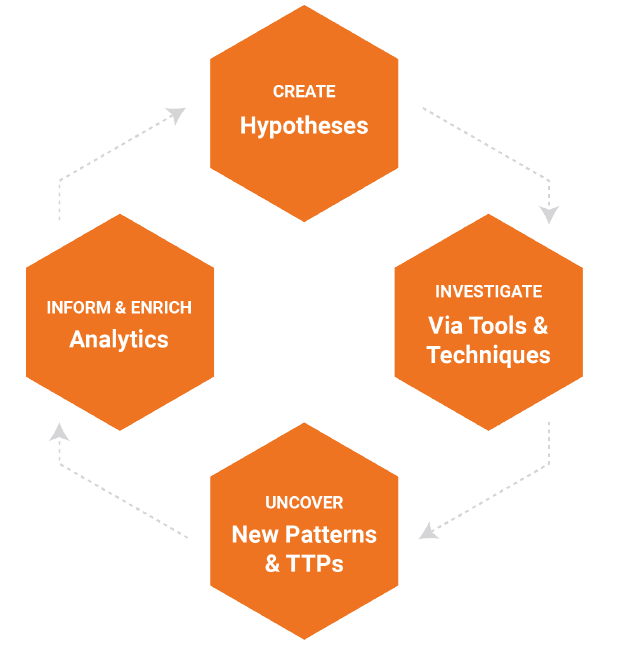

Mark氏はDisinformationの技術を中心にAnti-Attributionを実現しながら攻撃を行うオペレーション・フローとして以下を紹介しています。

- Target Recon

- Select Actor to Mimic

- Setup Attaack Infrastructure of Mimic

- Taint OSINT

- Launch Attack

- Leak Data & Frame the Mimic

Target Recon

まず、Target Reconフェーズで攻撃対象者に関する情報、それに伴う政治的・社会的・経済的関係を分析します。また同時に、攻撃の容疑を擦り付ける相手(Mimic)に関する情報も収集します。

Select Actor to Mimic

その後、Attribution分析をしたときに、その対象がMimicにいくように仕向けます。例えば、以下の技術が紹介されていました。

- C&CサーバをMimicの国のIPアドレスを使う

- ファイル名・パスワードにMimicを示唆する文字列を入れる

- バイナリファイル・マルウェアの中に、Mimicを示唆する特定の文字列を入れる。言語IDを入れておく。(例えば、アジア関連諸国をMimicにする場合は漢字コードを入れておくなど)

- HTranやPoisonIvyを利用する

- Mimicを推測させるドメインを利用する

- 他の関連するリソースなど(QQ・163.comなど特定の国でよく使われているサービスを含めてみる)など

Setup Attaack Infrastructure of Mimic

その後、Mimic用の攻撃インフラストラクチャを構築します。スピーカーは中国をMimicとする事例を挙げていましたが、その場合は以下のようなことをするそうです。

- BAIGE VPNのアカウントを購入

- キーボードをセットして、簡易中国語を含むメタデータをコンピュータに設定する

- 前段階で取得したドメインをMimicのActor・場所に紐付ける

- 当該国から通信が出入りするよう、C2サーバを当該国のVPSに設置する

- 163.comにメールアドレスを登録して、フィッシング攻撃を行えるようにする

Taint OSINT(OSINT情報の汚染)

次の段階として、Cyber AttributionではOSINT技術が使われますが、そこで誤った情報に誘導されるようにインターネット上の情報に汚染された情報を流していきます。そのため、前段階でセットアップした新しいインフラをMimicと紐付けていき、最終的にはOSINT分析者が利用しているThreat Intelligence Feed(VirusTotal・AlianVault・OpenPhish)にも汚染されるような状態までの状態を目指します。(例えば、まずは偽装円ウェアを作成して、VirusTotalにアップロードしてMimicにつながるようになどです。

Launch Attack

準備が終わったら、攻撃を実施します。(例えば、標的型攻撃メールを送るなど)

Leak Data & Frame the Mimic

最後の段階として、Mimicに非難が集中するように仕向けます。

- 何も認めず、全てを否定し、逆告発をする

- Plausible Deniabilityを利用する

- Mimicとなる国を非難するよにシフトする

- 望むべき結論がでるよう、「独立性のある」第三者と協力する

- 全てのインフラストラクチャを削除する

結論...

最後にMark氏はこのように述べています。

- Attributionは、抑止力のための基礎であり、正しいAttributionなしに抑止力はなしえない。

- Disinformationは、Threat Intelligenceにおいて大きな問題を投げかけており、間違ったAttributionをもとに特定の国に攻撃的な態度をとった場合、政治的にも大きな問題になりえる。

- Attributionの正確さを確かめるためには、物理的に攻撃者のマシンを調べるほかにはなく、それ以外の分析は全て"ベストエフォートによる推測"に過ぎず、「大筋正しい」という結論でしかない。そのため、ソースの正確性については常に気をつける必要がある。

まとめ・所感

まるでスパイ映画を見ているような話で非常に面白い話でした。

Cyber AttributionはThreat Intelligenceとあわせて有名になっている技術ですが、やはりNation-Stateレベルの攻撃を警戒する技術であり、成熟度の高い企業、もしくは国家的にも大きな損害をこうむる組織は身につけるべき技術だと思います。

ただ、Cyber Attributionには実は反対意見もあり、「誰が攻撃してきたところで実際に攻撃を防ぐ技術はかわらない」とCyber Attributionの意義を否定する専門家も存在します。

少なくても今後追いかけていくべき技術であるため、今後も紹介していきたいと思います。