昔からセキュリティ製品評価をしていると、自動遮断・自動連携など自動化のうたい文句にしていることが非常によくあります。最近は米国のカンファレンスに頻繁に参加していますが、多くの製品のキーワードとして「自動化」は目玉機能として紹介されます。

しかしながら、実際に評価してみると、かなり怪しい検知でも平気で連携・遮断されるし、誤判定が多かったり、きちんと連携されていない製品もあり、米国の導入企業実績などを聞くと、「よくこの怪しい自動化機能を使っているよな?」と思ったことが良くありました。(もちろん驚くべきほどうまく設計された自動化機能もありますので、一概には言えませんが)

個人的には、攻撃を自動遮断したり、検知した内容をもとに他のセキュリティ製品に設定を自動的に連携する技術はクイック・レスポンスを期待できるものの、不用意にユーザの通信を止めてしまうなど、ユーザ・ビジネスに影響を与えかねない危険な手法という感想を持っていました。

今回、米国に1年間いる中でその答えが見えた気がするので、今回はその背景の理由(米国文化とセキュリティ)考えてみたいと思います。

ワーク・スタイル

米国のワーク・スタイルは日本と大きく異なります。特に異なる特徴として、以下の3つが挙げられると思います。(なお、いろんな会社の人に聞きましたので、米国共通の特徴だと思われます)

- 人材の流動性が高い。(人の入れ替わりが激しい)

- 時間に対する価値が高い(手動作業を好まない)

- Job Descriptionが明確に定義されている(該当しない仕事はしない)

自動化機能が流行する理由

さて、上記を踏まえて、自動化機能が積極的に採用される理由を考えて見ましょう。

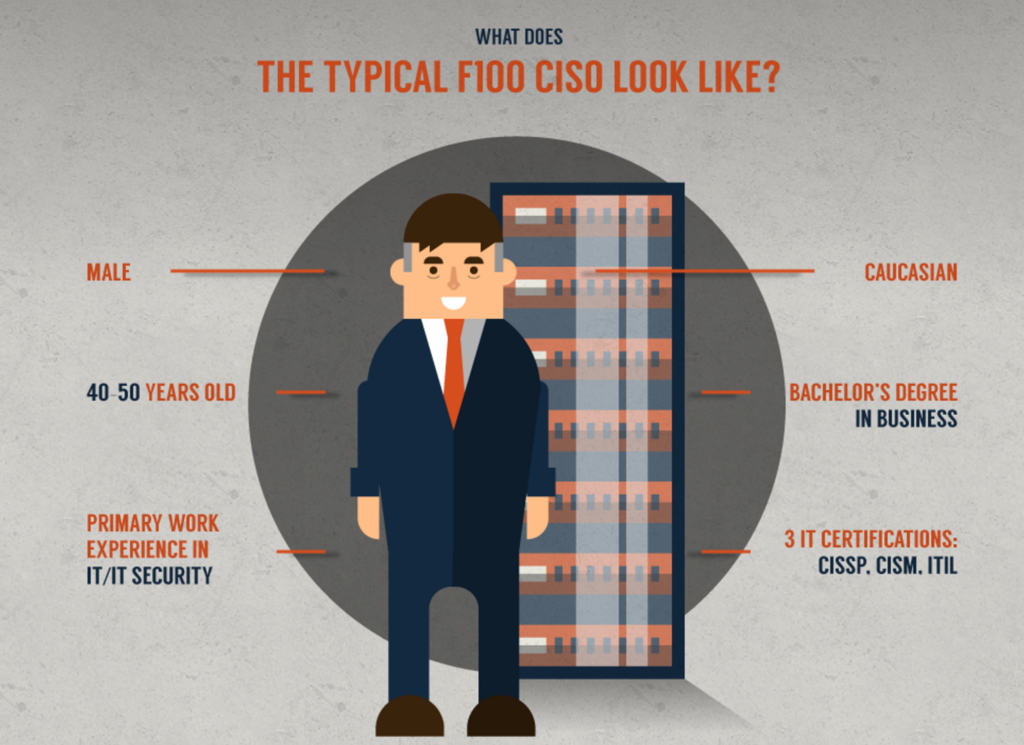

理由1:人材の流動性が高いため、人に依存しないプロセスを構築する

第一の理由として、「米国では人材の流動性が高い」という理由が自動化と大きく関係していると思われます。米国の人材流動性の高さは、日本企業のサラリーマン感覚からすると不思議そのもので、着任して環境に慣れたかと思うと1ヶ月であっさりやめていくケースもありますし、気付いたら荷物がなくやめていたということも多々あります。入れ替わる理由は、パフォーマンスが低いなどの理由で契約終了となるケースもあれば、キャリアアップのため転職するなど理由は様々*1です。

すると、チームには以下のインセンティブが働き、緊張関係が生まれます。

- マネージャー

- 人に依存せずに業務が回る仕組み(プロセス)を構築する

- メンバー

- Job Securityの観点から、プロセス構築に積極的でなくなる。

チームを運営するマネージャーは、いつメンバーがやめたり、パフォーマンスが悪く契約終了という決断してもよいように、なるべく人に依存しない仕組み(プロセス)を構築しようとします。その典型例が、ツールによる自動化で、なるべく人に頼らず運用が回る仕組みを整えようとします。ほかにも、SOP(Standard Operating Procedure)と呼ばれる詳細手順書を作り品質や手順を標準化しようとします。

ちなみに、この米国文化はメンバーに対して属人化を推進するインセンティブとして働きます。自分の雇用を守ることをJob Securityといいますが、仕事を自分しかできない・しらない状態にしてJob Securityを守ろうとするインセンティブが働くため、意外と文書化を好まない傾向*2が見受けられます。

理由2:時間の価値が非常に高い

感覚的に感じていることですが、米国では時間に対する価値が日本に比べて高いと感じています。そのため、以下のような事象がよく発生します。

- 打ち合わせにも絶対に必要な人しか基本的には参加しない

- 時間内に終わらない場合、マネージャーに優先順位をつけてもらい仕事を減らす

- スクリプトなどで自動化できる作業を、手作業でやることを嫌う。どうしても手作業でやらなければいけない作業はサンプリングや代替手法を採用する。

そのため、米国のエンジニアからすれば「自動化できるのに、なぜ手動のプロセスを入れるのか?」という感覚が強いのだと思います。

理由3:「運用でカバー」という概念がない(少ない)

決してないわけではないですが、日本に比べて「運用でカバー」の適用事例が圧倒的に少ないと思います。米国の特徴として、Job Description(仕事の内容)が明確に定義されており、関係ない仕事、契約と異なる仕事は断る傾向があり、非常にドライな部分があります。

そのため、セキュリティの追加手動確認などを運用でカバーする(人が頑張ってどうにかする)という発想になりづらく、その代わりとして自動化が出てくるのだと思われます。

理由4:不確実性への許容度

最後に、米国の自動化製品を日本人に受け入れがたい理由のひとつに、日本人のもつ几帳面で、不確実性をできるだけ回避しようという傾向があります。*3

そのため、日本企業では自動化で誤検知をする不確実な仕組みにネガティブな反応を示しがちですし、手動プロセスを入れて正確性を高め、完璧を追求しようとします。一方、米国では統計的に判断をする傾向にあり、完璧を目指さず、リスクが一定量以下になればよいという発想が強くなります。

まとめ

米国初の製品はよく自動化機能を押してくることが多く、また米国でも自動化によるプロセス改善はよく行われていました。(その一方、日本はまだまだ自動化に慎重だと思われます)どちらが良いということではありませんが、文化の違いがセキュリティの実装にも大きく違いが出てくるのだと感じています。