前回は、Trailhead & Hypothesisについて取り上げました。

Sqrrl社はThreat Huntingについては様々なことを提唱していますが、"A Framework of Cyber Threat Hunting"というレポートの中で、Threat Hunting Reference Model(Threat Hunting参照モデル)という考え方を提示しており、この分野で重要となる3種類の考え方を提示しています。

- The Hunting Maturity Model(HMM)

- The Hunting Loop

- The Hunt Matrix

今回は、その中からHunting Loopを取り上げてみたいと思います。

なお、以前にAPD(Advanced Persistent Defense)フレームワーク というものを紹介しましたが、現在のSqrrl社はこちらのHunting Loopのほうをよく紹介しています。

キーワード5:The Hunting Loop

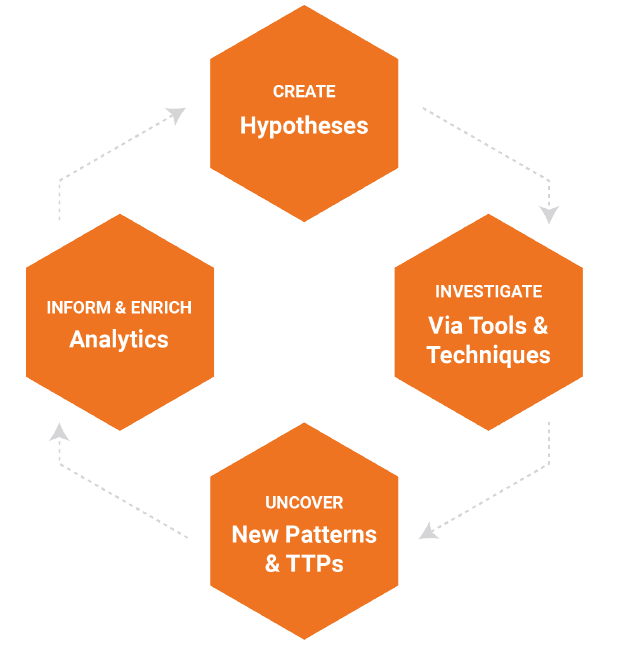

Hunting Loopとは、以下のようなループです。(図は、Sqrrl社のレポートから引用)

1. 仮説構築フェーズ(Hypothesis Generation)

仮説構築フェーズは、前回取り上げたのでそちらを参照してください。

2. 調査フェーズ(Tools and Technique Enabled Investigation)

調査フェーズとは、仮説を検証するためのツール・テクニックを利用して調査を行うフェーズです。テクニック自体は既存のインシデント・レスポンス技術、IOCを使った調査など様々ありますが、レポートでは、Link Data Analysisという手法や、分析技術についても言及しています。この手法については、長くなるので別途紹介します。

3. 発見フェーズ(Patterns & TTP Discovery)

発見フェーズとは、攻撃者の行動と攻撃的なTTPsについて発見するフェーズです。このフェーズが終わる時には、Huntingに必要な特徴を把握したことになります。

4. 共有フェーズ(Automated Analytics)

共有フェーズとは、発見したTTP・パターンをIOCとして定義し、各種分析ツール・チームに共有するフェーズです。重要なことは、なるべく手動で同じ調査をすることを減らし、自動化することが重要となります。やり方としては、Apache SparkやRを使って統計的に分析するなど様々なやり方が存在します。

まとめ

今回は、Threat Hunting Loopを解説しました。このステップはThreat Huntingの重要な要素になるため、知っておいて損はないと思います。