前回の記事では、Operational Threat IntelligenceとStrategic Threat Intelligenceの定義について取り上げた後、Threat Intelligenceの共有方法についても触れました。今回は、Cyber Threat Intelligence Analystが陥りやすいバイアスやAttributionという技術について触れようと考えています。

CTI Analystが陥りやすいバイアスとは?

CTI Analystは限られた情報から分析を行うゆえ、陥りやすいバイアスが存在します。詳しくは、誤謬 - Wikipediaや以下の本を読んでもらうとして、CTI Analystはこうしたバイアスに問われないように数々の誤謬・詭弁に通じている必要があると考えられます。

- 作者: ハリー・G.フランクファート,Harry G. Frankfurt,山形浩生

- 出版社/メーカー: 筑摩書房

- 発売日: 2016/11/09

- メディア: 文庫

- この商品を含むブログ (1件) を見る

レトリックと詭弁 禁断の議論術講座 (ちくま文庫 こ 37-1)

- 作者: 香西秀信

- 出版社/メーカー: 筑摩書房

- 発売日: 2010/05/10

- メディア: 文庫

- 購入: 3人 クリック: 48回

- この商品を含むブログ (13件) を見る

ACH(Analysis of Competing Hypotheses)

ACHとは、元CIA分析官のRichard Heuerにより提唱された仮設検証のプロセスです。具体的には、様々な仮説を分析し、最もらしい仮説を選ぶのにつかわれる方法です。

- Enumulate(可能性のある仮説をすべて列挙する)

- Support(各仮説を支える or 否定する証拠を探す)

- Compare(ACH Matrixを使いながら各証拠を比較して、各証拠が仮説をサポートするか否か評価する)

- Refine(Matrixを見直し、可能性が低い仮説や不適切な証拠を排除する)

- Prioritize(仮説の中で最も確からしい仮説を選ぶ)

- Depedence(選んだ仮説の証拠への依存度を評価する)

- Report(仮説を報告書としてまとめる)

- Qualify(証拠や前提が変わった時点で、仮説を再評価する)

ACHのCyber Threat Intelligenceの応用については、Cyber Threat Intelligence製品を開発しているDigital Shadowなどがブログで具体例を公開していますので、参考にしていただければと思います。

- Digital Shadows’ Most Popular Blogs of 2017: Analysis of Competing Hypotheses For The Win

- Leak on Aisle 12! An Analysis of Competing Hypotheses for the Tesco Bank Incident

Attribution

Attributionとは、侵入や攻撃活動の活動主体を分析する技術です。最近仮想通貨が流出したCoinCheckなどでもNation-StateレベルのAttributionが行われており、かなり注目度の高い技術だと思います。

Attributionのレポートを多数だしているMandientのレポート"APT1: Exposing One of China’s Cyber Espionage Units"をもとに定義を見てみましょう。

Methods for attributing APT personnel often involve the synthesis of many small pieces of information into a singular comprehensive picture. Often this unified viewpoint reveals not only the group attribution, but coherent pockets of behavior within the group which we perceive to be either small teams or individual actors. We refer to these as “personas.”

APT攻撃を行う攻撃者を特定する手法は、多くの情報のピースを包括的な絵として統合することに近しい。 しばしば、この統合的な視点は、グループの特定だけでなく、個別の攻撃者やチームによるグループ内の一貫した行動を明らかにする。我々は、これらを「ペルソナ」と呼んでいる。

SANSでは、Attributionの対象は大きく4種類(攻撃キャンペーン、攻撃者、攻撃グループ、国家)あると述べており、どれについて分析しようとしているか明確にするように推奨しています。

但し、ShmooCon 2017の発表でも触れられていましたが、Cyber Attributionに対抗するため、Cyber Disinformationと呼ばれる技術も存在しますので注意が必要です。

また、SANS CTI Summit 2017でも触れられていましたが、一般企業にとってAttributionは必要かという議論も存在します。(要するに誰が攻撃してくるにせよ、結局は組織を守らなければいけないのでAttributionは無意味であるという議論です。詳しくは、当該ブログ記事を参照してください。)

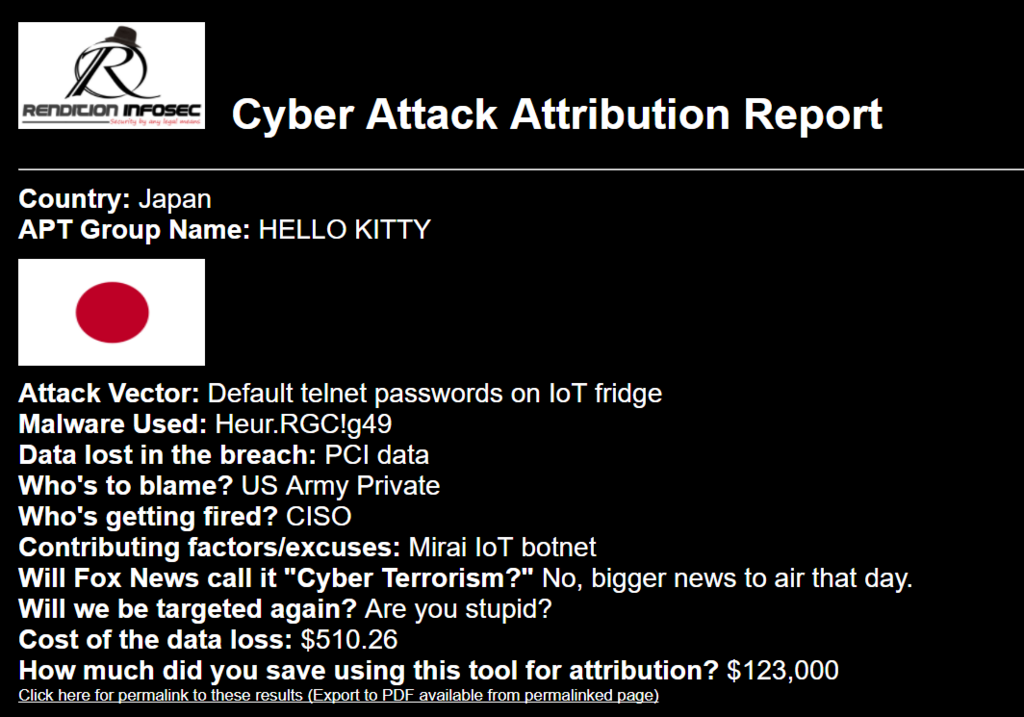

確かにこの考え方も正しく、Attributionはより成熟したCTIプログラムを持つ企業がやるべき内容で、初期段階ではThreat intelligenceをいかに消費するかに焦点を当てたほうが良いかもしれません。どうしても、Attributionが必要だという場合には、Cyber Attribution Reportを自動生成してくれるジョークソフトもあります。(日本の場合は、Hello Kittyとなっています)

まとめ

今回は、CTI Analystが考慮すべき思考法(誤謬・ACH)、Attribution(攻撃者の特定)について触れました。CTI Analystは、ある意味情報分析技術の訓練が重要になりますので、これらの技術についても学んでいくことが必要になると思います。ちなみに、改めて読みましたが、この資料非常によくまとまっていると思います。