(修正履歴)

- 過去のエントリをいろいろ改善して再投稿しました。

- 2019年2月9日に一部更新を行いました。

今回のエントリーでは、Cyber Threat Intelligence(CTI)について解説をしていきます。

第1回では、Cyber Threat Intelligenceの概要について定義していきたいと思います。

Intelligenceとは何か?

インテリジェンスとは、諜報活動や情報分析に関する軍事用語です。

諜報機関として有名なCIA(Central Intelligence Agency)はアーカイブ上で過去の資料(コレとかコレ)を複数公開していますが、少し古く、議論が尽くされていないと筆者は考えています。本書では、アメリカ統合参謀本部(JCS:Joint Chiefs of Staff)が発表している資料(DOD:Dictionary of Military and Associated Terms)からインテリジェンスの定義を見てみましょう。(ちなみにですが、Cyber Threat Intelligence の単語の多くは軍事用語を転用しています。そのため、なにか気になるキーワードがあれば、まず上記の辞書に当たるのがよいと思います。)

- The product resulting from the collection, processing, integration, evaluation, analysis, and interpretation of available information concerning foreign nations, hostile or potentially hostile forces or elements, or area of actual or potential operations.

- The activities that result in the product.

- The organizations engaged in such activities.

(筆者簡易訳)

- 海外諸国、(現在もしくは将来において)敵対的な組織や集団、軍事行動を行っている地域について利用可能な情報の収集・加工・統合・評価・分析・解釈の結果、作成された成果。

- 当該成果をもたらすための工作・活動。

- 当該活動に従事する組織。

ここの定義をもとに他の定義を見てみましょう。

データ形式としてのインテリジェンス

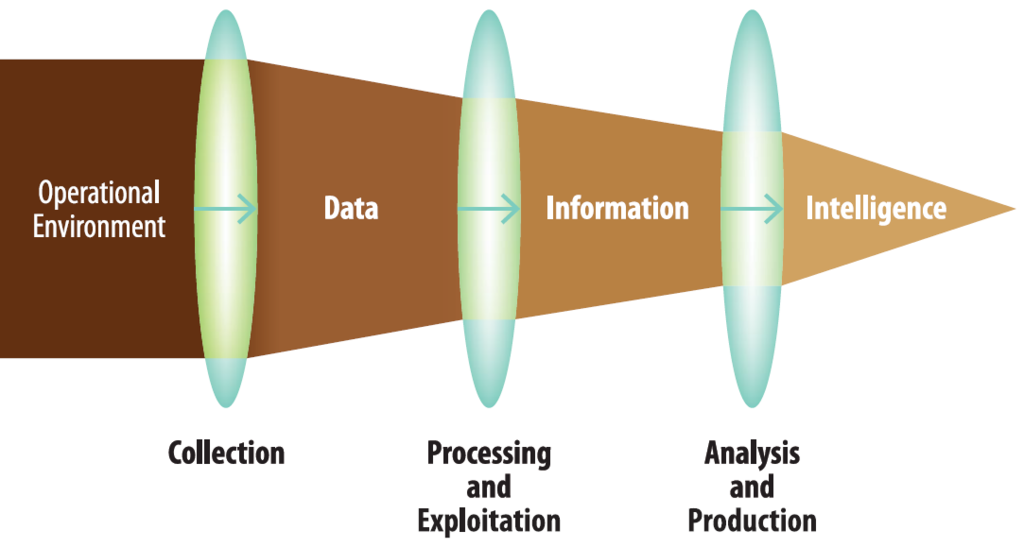

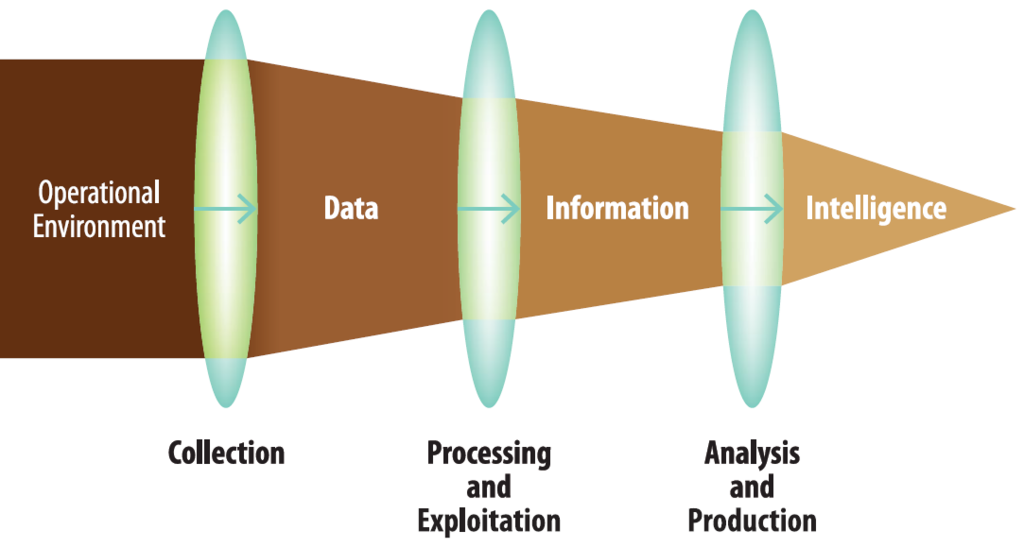

第一に、インテリジェンスを情報のひとつの形式としてみた場合です。以下の図は、インテリジェンスは収集されたデータを整理・加工して、分析・評価を加えたものであると定義されています。(画像は、The Sliding Scale of Cyber Securityから引用)

プロセスとしてのインテリジェンス

第二に、インテリジェンスをプロセスしてみた場合です。以下の図は、Intelligence Cycleと呼ばれ、インテリジェンスを作成する際に重要となるプロセスのことです。基本的に、要求→収集→評価→分析→配布というプロセスを経て実施します。(画像は、The Sliding Scale of Cyber Securityから引用)

組織としてのインテリジェンス

組織としてのインテリジェンスとは、組織としてインテリジェンスを持っていることを意味します。一般に、一つの組織で全てのインテリジェンスをカバーすることはできないため、インテリジェンス・コミュニティ(IC)を構成し、必要に応じて情報収集を行う。Cyber Threat Intelligenceの場合も、情報共有の枠組みとなるコミュニティが存在し、情報を共有し活用するというプロセスを行っています。

Cyber Threat Intelligenceとは何か?

上記を踏まえて、Cyber Threat Intelligenceについて考えていきましょう。

Cyber Threat Intelligenceでは、上記で紹介したサイバーの脅威(Threat)に対してデータを加工して役立てていくことを目的としています。その前に、Threat(脅威)を定義したいと思います。具体的には、以下の3要素で定義されます。

Threat(脅威) = Hostile Intent(敵対的な意図) × Capability(能力) × Oppotunity (機会)

上記のThreatの定義を発展させると、Threat Intelligenceとは以下のように定義できます。

Cyber Threat Intelligence とは、敵対的な組織、集団、攻撃者および脅威(意図・能力・機会)に関する情報について収集・加工・統合・評価・分析・解釈を行い、自組織のセキュリティ維持と意思決定に役立てること

Gartner社の定義

ちなみに、この定義は数ある定義の一つであり、様々な定義が存在します。

例えば、Gartner社は少し異なる定義を出しています。(参考資料)

Threat Intelligenceとは、脅威・危険に対する主体者の対応に関する決定を知らせるために利用できる、既存または今後発生する資産への脅威に関する文脈、メカニズム、指標、含意および実行可能な助言を含む、エビデンス・ベースの知識を意味する。

CBEST の定義

別の定義として、英国のセキュリティフレームワークCBEST の定義を見てみましょう。

CBEST とは、英国金融庁(FSA)が作成した侵入テストやインテリジェンス主導のセキュリティを定義したフレームワークです。この定義も非常にシンプルに、サイバースペースにおける脅威・攻撃者に関する情報収集だと位置づけています。(引用元:CBEST Intelligence-Led Testing - Understanding Cyber Threat Intelligence Operations)

Information about threats and threat actors that provides sufficient understanding for mitigating a harmful event in cyber domain.

(筆者簡易訳)

サイバー空間における悪意あるイベントを緩和するために十分に活用可能な脅威と攻撃者に関する情報

Cyber Threat Intelligenceの分類

Cyber Threat Intelligenceは、その形式によりいくつか分類されます。

目的・期間による分類

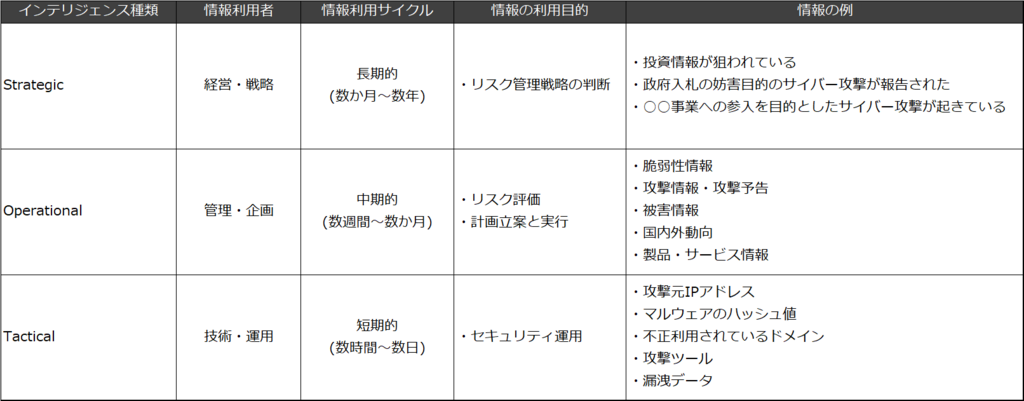

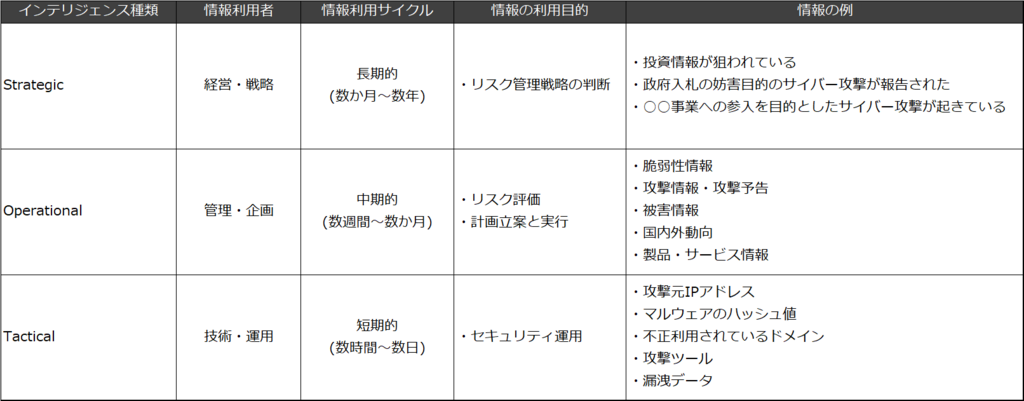

Threat Intelligenceはその目的と期間で考えると、3種類に分類されます。

- Tactical Threat Intelligence

- Operational Threat Intelligence

- Strategic Threat Intelligence

以下の書籍では、上記3種類を以下のように説明しています。

以下のように、目的・利用サイクルにより情報の内容が変わります。

立場による分類

実際にThreat Intelligenceに携わる観点からすると、二つに分類されます。

- Intelligence Production(生産者サイド)

- Intelligence Consumption(消費者サイド)

生産者再度では、インテリジェンスサイクルに従い、攻撃モデル(Cyber Kill Chain)、ダイアモンドモデル、ACHなどを使いながら集めたデータを分析していく立場となります。

一方、消費者サイドでは、Threat Intelligence情報をいかに防御に利用していくか、ツールのインプットとして活用するかという視点が重要になります。

私見ですが、脅威インテリジェンス担当者はどちらか片方の立場に属するというより、まずは外部からのインテリジェンスを消費をしつつ、その過程で発見できたファクトについてはインテリジェンスに昇華させていくという両方の立場を言ったり来たりする形になると考えられます。

収集方法による分類

最後の分類は、収集方法からの分類です。

- Defensive Approach(防御的アプローチ)

- Offensive Approach(攻撃的アプローチ)

防御的アプローチとは、インターネット等で公開された情報を活用するOSINT(Open Source Intelligence)や、実際のインシデントから収集された情報をもとにインテリジェンスを生成する方法です。

一方、攻撃的アプローチとは、自社を狙った攻撃グループ、あるいは自社を潜在的に狙うであろう攻撃グループに対して、罠を仕掛けたり、より積極的に攻撃者とやり取りをして、より個別具体的な情報収集を行う技法です。Offensive Countermeasure とも呼ばれています。この手法は、攻撃者とやり取りをしたり、不用意に攻撃者を挑発する可能性もあるので、自社のセキュリティコントロールが高度かつ成熟していることに加え、法務などのにも相談しながら進める必要もあり、一部の攻撃技術等にも精通している必要があります。

詳しくはこちらの記事をご参照ください。

www.scientia-security.org

良いCyber Threat Intelligenceの条件は?

次に良いCTIとはどうあるべきでしょうか。

Cyber Threat Intelligenceの消費・生成する目的は、「意思決定をするため」という点です。例えば、一番接しているインテリジェンスの代表例は、天気予報が挙げられます。なぜなら、気象予報士が生情報を分析し、明日の天気・降水確率などの判断に必要な情報を提供しているためです。

では、どのような天気予報であれば、意思決定に有効でしょうか。

この本の著者は、良いCyber Threat Intelligenceの3条件をあげています。

Actionable

第一の条件として、CTIの消費者がその情報をもとに次のアクションをできることが重要だと指摘しています。

先の天気予報の例でいえば、朝のお天気キャスターの「降水確率90%」という情報であれば、ほぼ確実に雨が降るので朝をもって出かけるというアクションにつながります。最近では、「傘を持って行った方がよい」、「洗濯物は干しっぱなしOK」、「厚手のコートが必要」などの情報もコメントされますので、より一歩踏みこんだインテリジェンスになっていると思います。

それでは、どのようなインテリジェンスが、Actionableな行動につながるのでしょうか。

結論とすると、CTIを消費する相手に依存します。天気予報の場合でも、外出する予定がない主婦の方であれば洗濯物に関連する情報が必要ですし、外出の多い営業担当であれば服装や傘の有無の方が気になります。

これは、Cyber Threat Intelligenceの場合も同じです。例えば、Struts2の脆弱性が公開され、自社の公開Webシステムでも利用している場合における、インテリジェンスを生成する場合を考えてみます。

運用チームとすれば、その脆弱性を未然に防ぐ必要があるため、例えばよく使われる攻撃元IPアドレスや、WAFにシグニチャを追加する具体的な攻撃リクエストなどが一番Actionableだと考えられます。

一方、相手が経営層だった場合はどうでしょうか。経営層は正直技術的詳細には興味がありません。むしろ、自社が被害を受けるのか否か、経営層として判断を支援するインテリジェンスが必要になります。

例えば、経営層に届けるべき情報として、以下のものが挙げられると思います。

- Struts2を利用しているシステムではどんな情報を保有しているか?

- 最悪の場合どんな情報が流出するか?

- パッチの公開・適用までの間、攻撃にさらされるリスクをどのように考えるのか?

- そのリスクを回避するためにどんな対策が取りえるのか?その対策の副作用は?他社の実績は?

例えば、2017年に公開されたStruts2の脆弱性に対して、NTTコミュニケーションズ社はサービスの一時停止を判断しています。ルールにもよりますが、意思決定をする人に説明する際には、上記のような情報を提供して、判断を仰いだはずと推測されます。ようするに、情報の受け手がきちんと理解して使えるように加工・精査してあげることが重要となると考えられます。

Certainty

第二に、インテリジェンスを受け取った担当者は、その情報をもとに次のアクションを行うため、情報の確からしさ、あるいは確度(The Degree of Certainty)を明確にすることが重要となります。

ここで注意すべきことは、正確さ(Accuracy)ではないです。当然、情報は正確である方がよいですが、インテリジェンスの性格上、絶対に正しい情報と言い切れないこともほとんどです。あくまでも限られた断片的な情報のみで判断を下すので、誤っている可能性もありますので常にUncertainty(不確実性)が付きまといます。その場合は、データの確からしさはどれぐらいなのか、その確度を明確にして伝える必要があるといえます。

天気予報の例に戻れば、雨が降れば遠足を中止するという場合、「雨が降るかも」というあいまいな状況では判断を誤る可能性がありますので、降水確率という形で確からしさを表現して意思決定者(視聴者)に判断を仰いでいます。但し、CTIの場合情報の確からしさを定量的に表現することは難しいため、定性的に表現することが多いといえます。

この辺の報告については、翻訳したこの本に詳しく議論されているので、ご参照ください。

Timing

最後にインテリジェンスを提供するタイミングです。

インテリジェンスを受け取った担当者は、その情報をもとに次のアクションを行うため、適切なタイミングで情報を渡す必要があります。また、できれば意思決定をした後、アクションを行うためのリードタイムも考慮して伝えることが適切となります。

例えば、「午後から雨が降る」という情報を出勤中の電車に乗ってから知っても、傘を持たず、洗濯物を干しっぱなしにして出かけた人にとっては時すでに遅し、といえるでしょう。できれば、出かける前、できれば出かける直前ではなく少し余裕をもって知り、「傘を持つ」「洗濯物を取り込む」などのアクションができるリードタイムがあるとよいと思います。

脅威インテリジェンスの場合も同様です。例えば、DoS攻撃をネタに脅迫を行い、身代金を要求する攻撃グループ、DD4BCやArmada Collectiveが一時期はやりました。これもできれば自社に脅迫が届く前(=他社が脅迫を受けている時点)で情報を収集し、適切な人にインテリジェンスを連携し、対応の判断を仰げることが理想でしょう。少なくても、攻撃を受けてからでは遅いということになりかねません。

Cyber Threat Intelligenceをうまく活用する組織の条件は?

それでは、攻撃者について研究を行うCyber Threat Intelligenceをうまく活用するためには、どのような条件が必要なのでしょうか?

後の章で詳しく扱う「成熟度モデル」という観点から見ると、Intelligenceをサイバーセキュリティに活用する組織はかなりレベルの高い組織として位置付けられています。

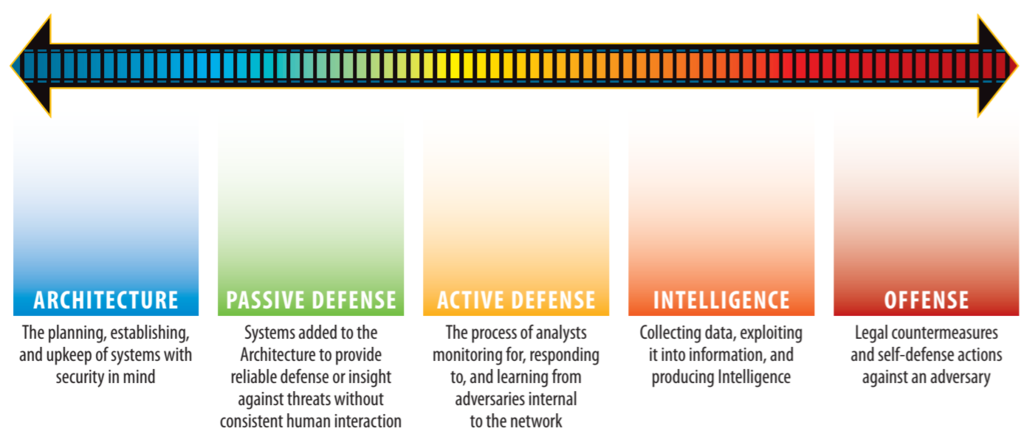

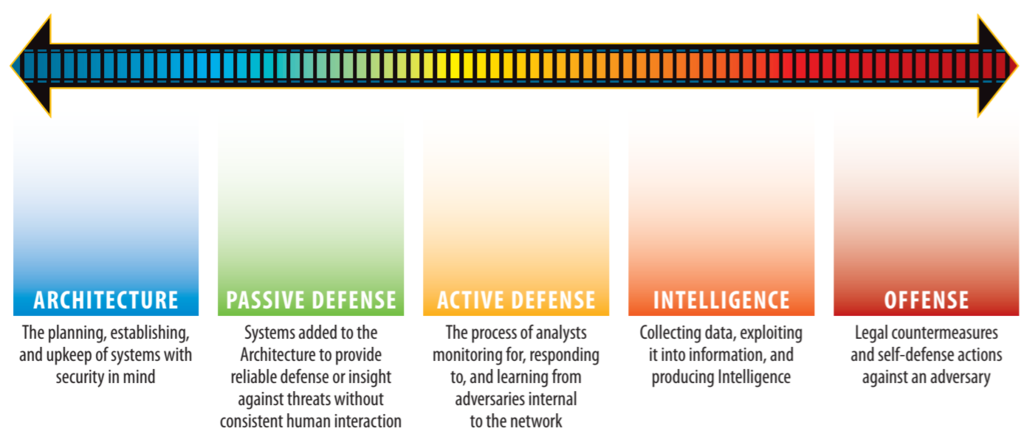

例えば、CTIの専門家Robert M. Lee氏が提唱したサイバーセキュリティの成熟度モデルとして、『The Sliding Scale of Cyber Security』という概念があります。

この概念は、サイバーセキュリティの成熟度を脅威の対応の観点からみて、5段階に分類をしており、インテリジェンスを活用する組織は上から2番目に高い成熟度と位置付けられており、下の段階の要件を満たしているべきと指摘されています。

ここでは、有名な孫子の言葉を引用して、最低限の条件について考えましょう。

孫子の有名な言葉に、「彼を知り己を知れば百戦殆うからず」という格言がありますが、実はこの格言には続きがあります。

彼を知り己を知れば百戦殆うからず。彼を知らずして己を知るは一勝一負す。彼を知らず己を知らざれば戦う毎に殆うし。

(現代語訳)

敵を知り己を知っていれば、戦に負けることはない。敵を知らず、己のみを知っていれば勝負は運しだいである。そして、敵も味方も知らなければ、必ず戦争に負ける。

この格言で、孫子は「敵も味方も知らなければ、必ず戦争には負ける」と指摘しています。セキュリティの分野に読み替えれば、まずは己(自社の環境)をきちんと知らなければ、そもそも攻撃者からの攻撃を防ぐことができないと解釈でき、より解釈を付与すれば敵を知るサイバー脅威インテリジェンスこそが応用技術と位置付けられます。

そのため、この考え方をもとに、サイバー脅威インテリジェンスがうまく機能する最低限の前提条件は以下の三つだといえます。

重要資産の把握

第一に、重要な資産の把握が挙げられます。言い換えれば、攻撃者が何を狙ってくるであろう資産を正確に把握することが重要となります。このプロセスは、CJA(Crown Jewels Analysis)と呼ばれています。

成熟した機能するIT管理プロセス

「成熟した機能するITマネジメントプロセス」(Mature & Well-Functioning IT Management Process)とは、ITの管理プロセスがきちんとできていることを意味します。

例えば、資産管理・パッチング・アクセス制御・適切かつ十分なセキュリティ機器の導入などが挙げられます。これらがないと、そもそも自社の環境がきちんと管理できていないということになり、いくら敵の情報を集めても自社に適用して考えられないことになります。

全領域の可視化

全領域の可視化(Full Spectrum Visibility)とは、自社の環境(サーバ・ネットワーク)を正確とモニターできる機能を持つという意味です。これも自社の状況をリアルタイムに知ることができます。

具体的には、各種サーバのログ、EDRによるエンドポイント情報、プロキシやWebフィルタリングのログなどを収集し、SIEMと呼ばれる製品に一元的に収集し、ログ分析を行えるようにします。さらに、収集するだけでは宝の持ち腐れであるため、きちんと分析するためのプロセスも持っていることが望ましいと思います。

まとめ

今回は、Threat Intelligenceの基礎についてまとめてみましたがいかがでしょうか。

Threat Intelligence分野はいろいろと学ぶべきことが多く今後も様々なアイディアを紹介していきたいと思います。