2020/03/21に追記しました。

「サイバー脅威インテリジェンス」、あるいは「脅威ベースのペネトレーションテスト」など、セキュリティの世界では脅威(Threat)という概念が多数出てきます。しかし、脅威(Threat)について具体的な説明があまり知られていないため、この記事ではそのことについて考えてみたいと思います。

脅威の定義も多種多様に存在しまが、米国のセキュリティ研究教育機関SANSで紹介されている定義によれば、以下の3要素で決定するといわれています。以下の定義に従い、詳細を一つづつ見ていきましょう。

敵対的な意図(Hostile Intent) × 機会(Opportunity)× 能力(Capability)

敵対的な意図(Hostile Intent)

敵対的な意図(Hostile Intent)とは、攻撃者が組織を狙う目的を意味します。そして、攻撃者の目的は以下の3要素により決定されると考えられます。

動機(Motivation)× 組織的資産( Organizational Asset)× 組織的特徴( Organizational Attribution)

動機(Motivation)

動機(Motivation)とは「なぜ攻撃者は攻撃を行うか?」、背後にあるモチベーションを意味します。この分類には多数の分類がありますので、好みの分類方法を採用してください。例えば、セキュリティベンダーであるFORTINETの記事『Threat Intelligence – Understanding your Threat Actors 101』によれば、攻撃者の動機は大きく6種類に分類されると述べています。

- 政府関与型(Government Sponsored)

- 組織犯罪(Organized Crime)

- ハクティビスト(Hacktivists)

- 内部関係者による脅威(Insider Threat)

- 日和見的攻撃(Opportunistic)

- 内部ユーザのエラー(Internal User Error)

最近のほかの分類だと、Canadian Centre for Cyber Securityの分類が挙げられます。

組織的資産(Organizational Asset)

仮に攻撃者の「動機」が存在しても、攻撃によりその動機を満たせるだけの対象がないと意味がありません。例えば、「名声」が目的の攻撃者であればセキュリティ対策がほとんど行われていないスタートアップ企業を狙っても大して動機を満たすことはできないでしょう。「名声」を得るためにはセキュリティ企業や国防産業などセキュリティが特に重視される大企業を対象としないと意味がありません。一方、「金銭」目的の攻撃者にとって、お金や個人情報を取り扱わず、当別な知的財産をもたない企業を狙ってもその目的を満たすことはできないでしょう。

そのため、攻撃者の意図を考える上では、攻撃者の動機を満たすだけの「組織的資産」についても理解をする必要があります。「組織的資産」とは、企業が保有する情報・知的財産・ブランディングなど様々な価値・資産を意味し、これらを窃取して自らの利益に活用したり、破壊して対象組織に被害を与えたりします。

例えば、金銭目的の攻撃者は、これらの資産を盗み取り、自分たちの利益に活用しようするために攻撃を行います。銀行の場合、預金など多くの金融「資産」を持っており、バンキングマルウェアなどはその資産は狙うための意図(Intent)として作成されています。保険会社であれば医療情報・個人情報を持っており、これを狙う攻撃者もいるでしょう。あるいは製造業であれば、知的財産情報(Intellectual Property)や製品自体も立派な「資産」となり、攻撃者が「敵対的な意図」を向ける対象となりますし、企業ブランドも一つの大きな資産として狙われる可能性があります。

以下に、「組織的資産」が狙われた事例を示します。

米医療機器メーカ St. Jude Medical社

(厳密な意味で攻撃者と呼ぶかは議論の余地が残りますが)投資ファンドMuddy Waters Capital社の事例が挙げられます。Muddy Waters Capital社は、米医療機器メーカ St. Jude Medical社の「心臓除細動器にセキュリティ上の脆弱性がある」と発表しました。当該医療機器には、リモートからの任意のコード実行やシステムのクラッシュの可能性など、医療用機器としては致命的な脆弱性が存在していたため、市場も反応し、St. Jude Medical社の株価は急落し、取引停止になりました。

一方、Muddy Waters Capital社は脆弱性情報公開と並行して、同医療機器メーカの株を空売りして、巨額の利益を得ていることが判明しました。特に、Muddy Waters Capital社は脆弱性情報公開のプロモーションがうまく、レポートのみならず専用告知サイトを準備したり、プロの役者によるデモ動画を公開したりするなど、非常に巧妙な手口だと考えられます。

JP Morganの顧客資産を利用した風説の流布

2014年に、JP Morganから8300万件の顧客情報流出が発生しました。そして、2015年7月末に攻撃グループが逮捕され、犯罪の手口が明らかになりました。攻撃グループ得られた顧客リストを利用して、JP Morganの顧客に株に関する偽情報を流し、特定の株価を購入させるように誘導し、株価を釣り上げて売り抜ける手法(Pump & Dump)を実施していました当該攻撃グループは、この攻撃手口を利用して、3億円超の利益を得とされています。

組織的特徴(Organizational Attribution)

自分のところには攻撃者に狙われる重要な「資産」なんてないよ、と思われる方もいらっしゃるかもしれません。しかしながら、皆様にとっては何てこともない「組織的資産」も、「組織的特徴(Organizational Attribution)」という特徴によっては狙われる要素になる可能性があります。

例えば、ソニーは「組織的特徴」の観点から、複数回攻撃を受けた経験があります。2011年に米国在住のエンジニア、ジョージ・ホッツ氏が、プレイステーション3(PS3)を改造し自作ソフトを動かせるソフト「ルートキー」をウェブ上で公表すると、ソニーは著作権法の侵害の疑いで訴訟を起こしました。このことに反発したハッカー集団、Anonymousなどがソニーを攻撃し、一連のサイバー攻撃騒動に発展した経緯があります 。この際に、Webサイトの改竄が多数行われましたが、客観的に見れば彼らの行った攻撃による金銭的影響は少ないといえますが、この「組織的特徴」が攻撃を引き起こしたといえるでしょう。

また、2013年にはソニーピクチャーズ社が北朝鮮を風刺したコメディー映画「ザ・インタビュー」の公開をうけて、関連があると思われる組織から攻撃を受け、情報漏洩をしたとされています。

あるいは、2018年には平昌オリンピックが行われましたが、ドーピングの疑いで出場停止となったロシアと関連するグループFancy Bearが国際オリンピック委員会と平昌オリンピック運営委員会を攻撃したという報道も話題になりました。

このような有名な事例でなくても、企業ブランド自体も「組織的特徴」の一つだと思います。例えば、攻撃者は軍需産業X社から情報を窃取することを狙っているとしましょう。その場合、その軍需産業に出入りしているベンダーZ社のネットワークやブランド、Z社の社員のメールアドレスは攻撃者にとって非常にとても有用な攻撃資源となります。例えば、当該ベンダーZ社のネットワークを掌握し、様々な情報を収集します。そして、現在動いているプロジェクトのメールを装い、メールアドレスを悪用して攻撃メールを送信します。すると、普段の仕事のやり取りだと思い、被害者となるX社の社員はより警戒感なく、簡単にメールを開いてしまうでしょう。

こういった攻撃は一般に、「サプライチェーン攻撃」と呼ばれます。攻撃者にとって本当に狙っている企業がセキュリティにきちんと投資して守りが固い場合、対象組織に関連のあり防御が手薄なグループ企業、出入りしているベンダー、顧客等を侵入口として、そこを足掛かりに標的となる企業に対して攻撃する手法です。この手法で重要なことは、その組織にとって価値がないものが、攻撃者にとっては狙うべき価値があると可能性があるということです。このようなものこそ、防御が甘くなり狙いやすい状況にあるため、サプライチェーン攻撃は有効なのです。このサプライチェーン攻撃自体は昔から提唱されている方法ですが、最近では有名な事例が出てきています。いかにその事例を示します。

ロッキード・マーティン社の事例

ロッキード・マーティン社は米大手防衛関連企業として知られていますが、2011年5月にサイバー攻撃を受け、内部に侵入をされました。その根本原因は、セキュア接続によく使われるハードウェアトークン「RSA SecurID」の電子鍵を複製して侵入したといわれています。攻撃グループは、ロッキード・マーティン社に侵入する前に、当該トークンを提供しているRSA 社(および親会社EMC)に標的型攻撃を行い、SecurID のトークン技術を盗みだし、それを活用して侵入したとされています。

ランサムウェアNyetya の配布

ランサムウェアNyetya は、2017 年7 月に流行したWannaCry の亜種、あるいは同じ脆弱性を活用しているとされていますが、Cisco のCyber Threat IntelligenceTeam であるTALOS によれば、初期感染経路はウクライナ製の税務会計ソフトウェア「MeDoc」が備えるソフトウェアアップデート機能の脆弱性が悪用されたと報告しています。言い換えれば、ランサムウェアの感染のために、まったく関係ない税務会計ソフトが狙われるサプライチェーン攻撃の典型例だと言えます。

「CCleaner」アップデートの悪用

Pirform 社のシステムクリーナーソフト「CCleaner」のアップデートにマルウェアが仕込まれていた問題が2017 年9 月に発覚した。Cisco の発表によれば、仕込まれていたマルウェアを解析すると、日本、台湾、英国、ドイツ、米国などの大手IT 企業・情報通信企業を狙ったAPT 攻撃である可能性が高いと分析しており、無差別型のマルウェア配布を装ったサプライチェーン攻撃型のAPT 攻撃だと考えられている。

機会(Opportunity)

第二にOpportunity (機会)とは、攻撃の実行を可能にする環境・条件が被害者側に整っていることを意味し、以下の二つに分類されます。

外部環境(External)× 内部環境(Internal)

外部環境

外部環境とは、「被害者が利用しているプロダクトにゼロデイ脆弱性が公開されている」、「確定申告の季節なので、税金がらみのやり取りが増える」、「連休なのでセキュリティ運用の手薄になっている」、「歴史的経緯から攻撃が増える時期である」など、外部要因で決まる攻撃の機会です。

内部環境

内部環境とは、例えば「Webサイトで利用しているプロダクトに脆弱性が公開された」、「メールでのやり取りが多く、ソーシャルエンジニアリング技術を使ってマルウェアを送付しやすい状況にある」など、被害者側の環境が攻撃を行うことに適していることを意味します。

ここで大事な点は、内部環境のみが防御側が唯一コントロールできるパラメータであるという点です。そのため、防御側はCJA(Crown Jewel Analysis)とCyber Hygine(サイバー衛生)の徹底が重要になります。

CJA(Crown Jewel Analysis)

CJA(Crown Jewel Analysis)とは、一言で言えば重要資産の特定です。詳しくは、MITRE社の『Crown Jewel Analysis』に委ねますが、「企業のミッションを達成するために重要なサイバー資産を洗い出す」ことを目的にしています。何をCrown Jewelと見るかは組織・産業によりますが、基本的には知的財産・個人情報(PII・PHI)などが該当するのではないかと思います。

Cyber Hygine(サイバー衛生)

Cyber Hygiene(サイバー衛生)とは公衆衛生学(健康の維持・増進、疾病の予防・発見を目的とする学問)の考え方を借りたもので、「サイバー空間を衛生的に保つため、基本動作の徹底する」という概念です。衛生学的な基本動作として、「定期的な手洗い・うがい」、「マスクの着用」「予防接種」などが挙げられますが、同様に「バッチ管理の徹底」、「最小特権原則の徹底」、「適切なセグメンテーション」、「多要素認証によるアクセス制御」、「暗号化」、「脆弱性スキャン」、「メール訓練」などを徹底し、そもそも感染する可能性(攻撃者にサーバを侵入される可能性)を減らそうとする考え方です。

Capability(能力)

最後にCapability(能力)とは、目的を達成するために必要な攻撃者の能力を意味します。攻撃者がゼロデイ攻撃を悪用するための攻撃コード(Exploit Code)を書いたり、ソーシャルエンジニアリング攻撃を仕掛けられる情報収集スキルがあるか、あるいは十分なリソース(金銭面・人材面・技術面)を保有しているか、などが挙げられます。わかりやすい例を挙げれば、Opportunity (機会)の面で被害者側が特定のプロダクトを利用しており、ゼロデイ脆弱性が公表されているとしましょう。しかし、(当該組織を攻撃しようと思う)攻撃者が攻撃コード(Exploit Code)を書くスキルがなければ、リスクは多少下がると考えられます(実際は、MetasploitやCobalt Strikeなど専用ツールもあるので考えづらいシナリオではあります)。

この攻撃者の能力を理解する上で重要なものとして、MITRE社のATT&CKが挙げられます。これは、Cyber Kill Chainの各フェーズに対するテクニックを解説したナレッジ集でこうしたテクニックを活用していくことを把握しておくことが重要となります。

補足:Threat Actorとは?

ちなみにこういった脅威を考えるとき、攻撃者(Threat Actor・Adversary)をベースに考えることもあります。

以下のブログに丁寧にまとめてあるので、こちらを参照しましょう。

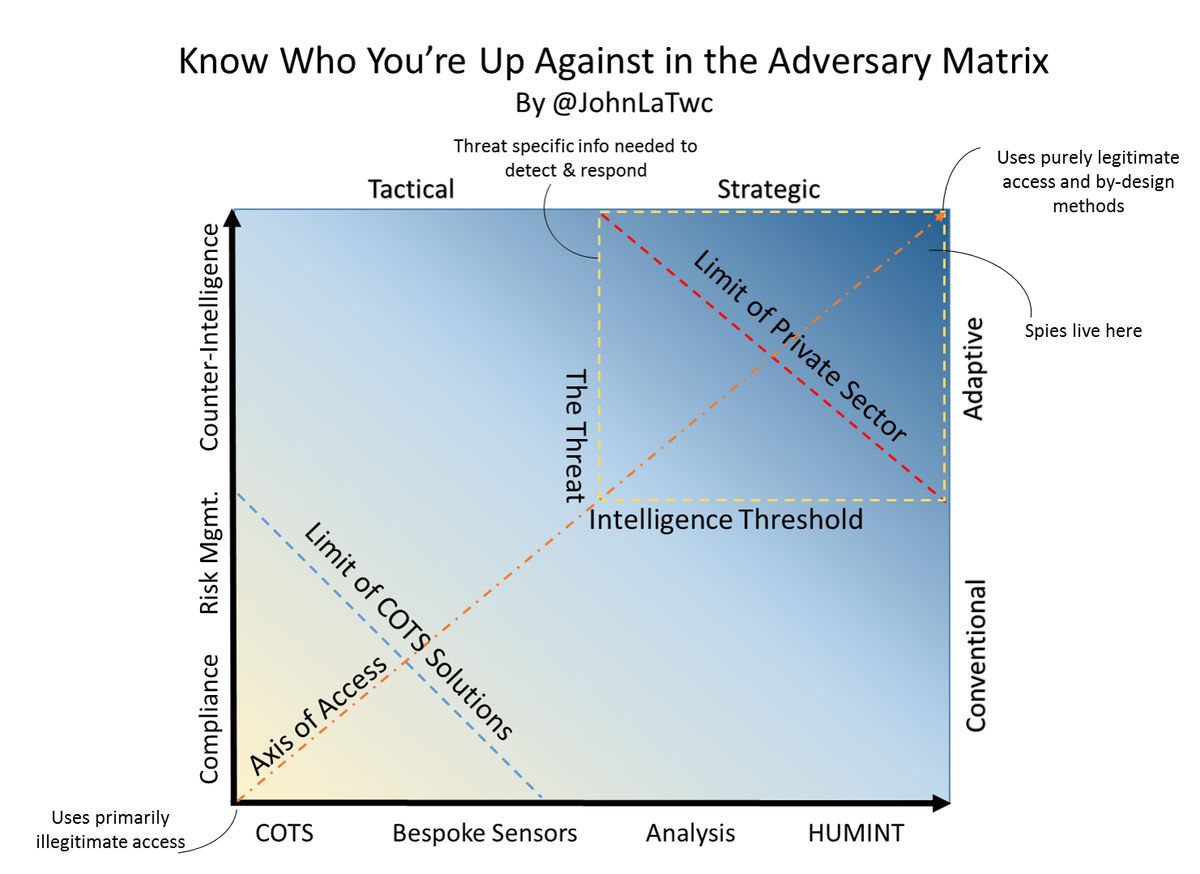

また、Microsoft Threat Intelligence CenterにいたJohn Lambert氏は、Lambert Adversay Matrixという概念を提唱しています。*1。

斜め軸(Axis of Access)が不正アクセス→正規のアクセスへのスペクトラムを示しており、攻撃者の手法が高度化するにつれて、正規のアクセスに近いアクセス手法で情報を盗みに来ます。(Spy lives hereと書かれていますが、スパイはほぼ正規のアクセスと同じ手法を駆使して侵入をするということを意味しています。)

一方、横軸が当該攻撃者を検知する手法(Countermeasure)、縦軸が当該攻撃者を捕まえるインセンティブ(Driver)を意味しています。

補足:MOMモデル

脅威(Threat)をMOMモデルとして表現しているケースも存在します。

Method(能力)× Oppotunity(機会)× Motive(動機)

まとめ

脅威(Threat)の要素のうち、Hostile Intent(敵対的な意図)とCapability(能力)は攻撃者に関する情報です。言い換えれば、Cyber Threat Intelligenceでは攻撃者(Threat Actor)に関する情報を集めないといけないことがわかります。また、Oppotunity(機会)とは攻撃者そのものの問題ではありませんが、脆弱性や攻撃手法のトレンドなど、攻撃者が悪用するポイントの分析になりますので、脆弱性管理チームなどと連携しながら情報を活用していく必要があると考えられます。

*1:元ネタとなるプレゼンテーションが見つからないのですが、Twitterで知ったため間違って理解しているかもしれません