最近、様々な企業・組織から「脅威ハンティング」について聞かれるケースが増えてきました。国家サイバー統括室(NCO)が発表した「サイバーセキュリティ 2025」でも「脅威ハンティングの実施拡大に向けた行動計画の基本方針の策定」と記載されており、民間企業でも大企業を中心に検討が進んでいる印象です。

その中で、少し自分の考え方を整理したので、その考え方をお話したいと思います。

脅威ハンティングとは?

脅威ハンティングの定義は様々ですが、個人的には良くSecureWorks社の定義を紹介しています(昔は、Sqrrl社の定義を紹介していたのですが、Amazonに買収されて以降アップデートも少ないのでこちらを紹介しています)。

To proactively and iteratively discover current or historical threats that evade existing security mechanisms, and to use that information to improve cyber resilience.

(日本語訳)

既存のセキュリティ対策を回避する現在/過去の脅威を能動的・再帰的に調査し、その情報を利用してサイバーレジリエンスを向上させること

この定義のポイントは、未知の脅威(=既存のセキュリティ対策を回避する現在/過去の脅威)を探すという点です。

プロセスモデルと仮説構築の重要性

未知の脅威を見つけることは非常に難しいため、様々なプロセスモデルが用意されています。

- Sqrrl社 :Hunting Loop

- CyberReason社 :Threat Hunting 8 Steps

- SANS Institute :SANS Threat Hunting Model

- SANS Institute :Intelligence Driven Threat Hunting

- FI-ISAC NL :TaHiTI(Targeted Hunting integrating Threat Intelligence)

- Splunk社 :PEAK(Prepare, Execute, Act with Knowledge)

- zScaler社 :TRACER(Telemetry, Refine, Analyze, Context, Escalete, Revise)

- Intel471社 :INTEL471 Framework

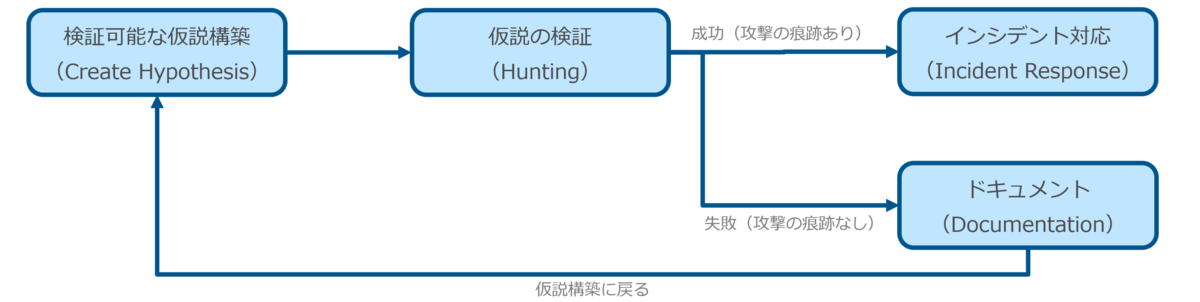

各モデルの共通エッセンスを抽出すると、基本的には①仮説構築、②仮説検証、③事後処理という流れになるかと思います。

仮説構築の重要性

この中で最も重要な要素が仮説構築であり、仮説の作り方には、H.O.P.Eフレームワークというアプローチが有効だと思います。また、未知の脅威を見つけるためには、「仮説 → 検証」の科学的アプローチを採用しないと以下の危険性が出てきてしまうといわれています。

- 仮説構築(Hypothesis)

- 調査対象(Object of Investigation)

- 調査方法(Procedure)

- 判断基準(Evaluation Criteria)

問題1:終わりなき作業になってしまう

未知の脅威を見つけ出す作業は、「干し草の山の中から針を探す」作業になる可能性があります。そのため、どこで切り上げるか終了条件を定める上で、「仮説」を作ることは重要になります。

問題2:再現性がない作業になってしまう

優れたセキュリティエンジニアによる直観は脅威を見つける上で大事な要素だと思いますが、組織的に脅威ハンティングをする場合、誰がやっても同じ結果を出せる必要があります。その際には、きちんと「仮説→検証」という流れが重要になります。

問題3:悪性か否かの判断がアナリストの主観的判断になってしまう

扱うものが「未知」の場合、悪性か否かの判断が分かれる場合があります。もし「仮説構築」をしなければ、アナリストの主観的判断に大きく依存してしまう可能性があり、人により判断が揺らいでしまいます。その意味で判断をそろえる意味でも、仮説は重要な意味を持ちます。

更なる参考文献について

ここまでがこの話の前提でした。より詳しく脅威ハンティングを知りたい方は、以下の資料を参考にしてください。特に私の著作・資料では、脅威ハンティングの4種類のアプローチ(ABH、DBH、EBH、IBH)など複数のアプローチがあることなどを説明しています。

- 『脅威インテリジェンスの教科書』

- 『Handling Threat Intelligence』(JSAC講演資料)

- 『脅威ハンティング実践のすゝめ』

3種類に分類される脅威ハンティング

最近色々な方と話すと、脅威ハンティングの実践方法、捉え方は組織によって異なり、組織ごとに大きく3種類あるのではないか?と考えるようになりました。

- ユーザ企業:「既知の未知」に対する脅威ハンティング

- ベンダー企業:「未知の未知」に対するの脅威ハンティング

- 国家機関:「意図」に注目した脅威ハンティング

ラムズフェルドのフレームワーク

まず、この「既知の既知」、「既知の未知」と「未知の未知」という考え方ですが、これはラムズフェルドのフレームワークとして知られるものです。

Reports that say that something hasn't happened are always interesting to me, because as we know, there are known knowns; there are things we know we know. We also know there are known unknowns; that is to say we know there are some things we do not know. But there are also unknown unknowns—the ones we don't know we don't know.

(日本語訳)

何かが起こっていないと報告される事柄は、常に私の興味を引きます。ご存知のように、既知の既知、すなわち私たちが知っていると自覚している事柄が存在します。また既知の未知、つまり私たちが知らない事柄があることを認識していることも知っています。しかし未知の未知、すなわち私たちが知らないと自覚していない事柄も存在するのです。

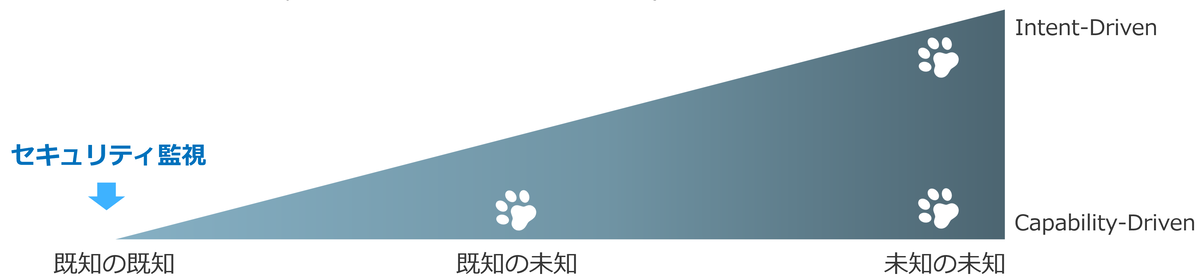

端的にいえば、物事は、3種類に分類できるといっています。

- 既知の既知(Known Known)

- 既知の未知(Known Unknown)

- 未知の未知(Unknown Unknown)

「既知の既知」とは?

セキュリティの文脈で、セキュリティ監視が「既知の既知」に該当します。既に判明している既知の攻撃手法について監視しており、また「何を監視しているか?」については各組織は理解しています。

「未知の未知」に対する脅威ハンティング

まず、「未知の未知」に対する脅威ハンティングから解説していきましょう。

現時点では報告されていない「未知の未知」の脅威を検出するためのハンティングは、多くの場合セキュリティベンダー企業によって行われ、様々な攻撃手法(Capability)、脅威グループ(Threat Actor)が報告されています。一般的な仮説ベース(Hypothesis-Based)の脅威ハンティングのイメージはこれであり、「仮説構築」が有効なのもこのケースです。

「既知の未知」に対する脅威ハンティング

一方、「脅威ハンティング」はユーザ企業でも実施されています。一方、ユーザ企業側の脅威ハンティングの目的として、「未知の未知」の脅威を見つけたいのか?といわれるとそれは原則セキュリティベンダーに任せたいと考えているはずですし、セキュリティベンダーも脅威ハンティングサービスは提供しています。

一方、なぜ「脅威ハンティング」プログラムを実施するかというと、「既知の未知」を検出したい、言い換えれば自社のセキュリティ監視メカニズムでは検知できないが、世の中では知られている脅威を見つけ出したいという方針だと思います。そのため、仮説ベースの脅威ハンティングというより、入手した脅威インテリジェンスに基づいて実施する脅威ハンティングに相当します。

そのため、多くの場合TLPT(Threat Lead Penetration Test)やPurple Teamingとセットでこの活動が行われ、実施された疑似攻撃をもとに、実施された結果が検知可能か否か検証していくやり方をしているのが一般的です*1。そのため、Detection Engineeringに近い部分もあります。

「意図」に注目した脅威ハンティング

ここまで、「ラムズフェルドのフレームワーク」をもとに、ベンダー系企業、ユーザ系企業それぞれで実施された脅威ハンティングを説明してきました。ここまで説明してきた内容は、いずれも未知の攻撃手法を洗い出したい、自組織では検知できない攻撃手法を見つけ出したいといった攻撃能力(Capability)に注目したアプローチでした。

一方、現在議論されている能動的サイバー防御(ACD)を含め、政府機関では、別に攻撃手法を洗い出したいわけではなく、「重要なサイバー攻撃被害を未然に防ぐため、脅威を無害化する活動」を目的としているため、攻撃手法だけでなく、脅威の「意図」に注目し、分析する必要があります(Intent-Driven Approach)。そのため、利用する技術的アプローチに違いはありませんが、実施目的が異なるといえるでしょう。

まとめ

今回は、2025年度の状況を鑑み、脅威ハンティングが実運用上3種類の異なる考え方、目的で実施されていることについて検討してみました。脅威ハンティングを組織的に運用することは難しいですが、ぜひこうした考え方が参考になれば幸いです。

*1:もちろん、「既知の未知」を検知するため、自分でハンティングクエリを書くことも可能です。ただ、自分で書いたハンティングクエリが正しく正しく検知できるか検証するためには、検証環境を準備する必要があるため、手間がかかります。そのため、TLPTやPurple Teamingで実際に攻撃を試行し、それを正しく検知できるか検証する手法が最も合理的なアプローチになるといえるでしょう。