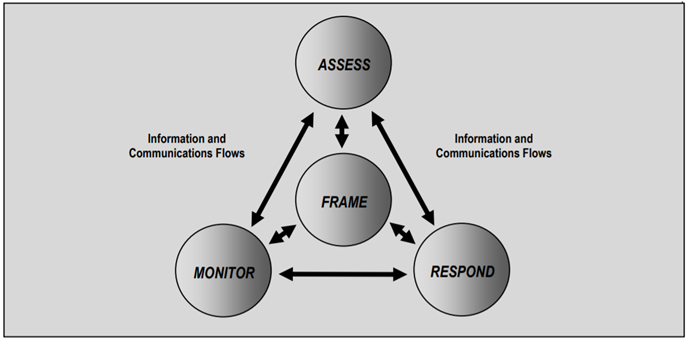

前回は、リスクの定義、リスクマネジメントプロセスについて紹介しました。

www.scientia-security.org

前回のポイントは、リスクの定義です。改めて復習しておきましょう。

リスク = 発生確率 × 影響度 = 脅威 × 脆弱性 × 資産

今回は、リスクマネジメントプロセスの「ASSESS」フェーズについて具体的に紹介していきたいと思います。

リスク分析とは、大きく3つの特徴があるといえます。

- 3要素(脅威・脆弱性・資産)の3要素を特定する。

- 残存リスク(Residual Risk)を理解する。

- ROSI(Return on Security Investment)が高い対策を特定する。

リスク分析手法

NIST SP800-30によれば、脅威ベース、脆弱性ベース、資産ベースの3種類のアプローチが紹介されています。但し、結局全要素を分析する必要があるので、どこから手を付けるのか、というだけの話だと考えられます。

例えば、一つのアプローチとして、以下の方法で分析する方法があります。

- Step 1 : 資産の特定

- Step 2 : 脅威の特定

- Step 3 : 脆弱性の特定

- Step 4 : 残存リスクの特定

- Step 5 : 発生確率・影響度の決定

- Step 6 : アウトプット作成

それでは、各ステップごとに検討を進めていきたいと思います。

Step 1 : 資産の特定

資産の特定とは、文字通り自社の資産(システム・データ)を特定することです。そのためには、大きく3種類を特定します。

- ネットワーク図の特定

- データ資産リストの特定

- ビジネスプロセスの特定

第一に、ネットワーク図の策定です。具体的に、自社環境がどんなシステムを持っているか、どんな構成をしているか正確に理解するために、ネットワーク図を作ります。

第二に、データ資産リストとは、どんなデータを保持しており、性質、重要度、考えられる影響などを整理します。これを整理することで、影響度(Impact)が分析できるようになります。

第三に、ビジネスプロセスの特定で、具体的にどんな業務プロセスを持っているか整理を行います。この目的は、次で説明する通り、上記で整理したデータがビジネスプロセス上どのように流れていくか、そのデータフローを理解するために行います。

上記3種類の情報を集めたら、最後にマッピングを行います。マッピングとは、特定したデータ資産をネットワーク図、ビジネスプロセスにマッピングしていく作業で、ビジネスプロセス上のデータフロー、ネットワーク図上のデータフローなどを把握することが可能となります。

Step 2 : 脅威の特定

次に、脅威の特定を行います。脅威の特定とは、具体的な想定される脅威について、敵対的意図(Intent) × 能力(Capability)分析し、具体的な攻撃シナリオを整理することです。

敵対的意図(Intent)とは、攻撃者のモチベーションです。例えば、Canadian Centre for Cyber Securityが挙げるCyber Threat Actorsの分類では、以下のように分類されます。このモチベーションを果たすために、何をするのか考えることができます。具体的なアクションとして、情報セキュリティのCIA(Confidentiality・Integrity・Availability)の何を侵害するのか、あるいはSTRIDEフレームワークで具体的な脅威を整理しても良いでしょう。

一方、能力(Capability)とは、実際の攻撃手法(TTPs)です。これは、例えば事前に定義された攻撃シナリオを使う方法です。例えば、金融庁は演習などを通じて、攻撃シナリオを提供しています(リンク)。

また、APT・Oraganized Cyber Crimeを想定する場合、Threat Actors(攻撃グループ)を研究することで、攻撃者の意図と能力を同時に分析することができます。例えば、FireEye社のレポートによれば、APT41は知的財産の窃取を目的にしており、医療分野などを攻撃対象とし、次のような攻撃手法で知られています。

attack.mitre.org

www.fireeye.jp

このように攻撃グループを分析することで、脅威(Intent × Capability)を分析することも可能です。脅威グループについては、次のリソースなどを活用することができます。

さて、ここで重要なことは2点です。

第一に、攻撃者の意図(Intent)と、既に特定した「資産」と合致している必要があります。先ほど例に挙げたAPT41の場合、知的財産を狙うため、資産としては知的財産がある必要があります。

第二に、ここで特定した攻撃手法は、ネットワーク図やビジネスプロセスにマッピングしてあげる必要があります。以下に、その例を挙げています。

Step 3 : 脆弱性の特定

「脆弱性の特定」とは、自社の脆弱性を特定することです。

では、脆弱性とは何でしょうか?様々な定義があると思いますが、ここでは以下の定義を採用しておきましょう。

脆弱性 = (理想のセキュリティ状態)ー(現在の状態)

脆弱性とは、あるべきセキュリティの状態(To-Be)と現在のセキュリティ状態(As-Is)のギャップという定義です。例えば、MS17-010脆弱性が脆弱性と認識される理由は以下の通りです。

- To-Be:本来リモートから任意のコードを実行できてはいけない

- As-Is:EternalBlueなどの攻撃ツールにより、任意のコードを実行可能

但し、リスク分析では特定の脆弱性について分析するわけではありません。むしろ、システム全体の脆弱性を洗い出していきます。

さて、これをシステム全体の脆弱性を分析する場合、セキュリティフレームワークを利用する方法が一般的です。セキュリティフレームワークは一般に、セキュリティのあるべき姿を示しているため、そのフレームワークを使って現状を分析することでシステム全体の脆弱性を明らかにすることができます。

個人的には、CIS ControlsがCIS CSATという無償分析ツールなども公開をしており使いやすいと思います。CISコントロールの詳細についてはこちらを参照してください。

www.scientia-security.org

Step 4 : 残存リスクの特定

このフェーズは、資産・脅威・脆弱性を利用して、残存リスク(Residual Risk)を特定します。

具体的なフェーズは、以下の通りです(既に実施済内容も含みます)。

タスク1:資産を分析し、影響範囲を特定する。(Step 1で実施済み)

例えば、以下のように資産を特定します。

<顧客データ:重要度(High ~ Very High)>

- リスク(CIA):機密性(Confidentiality)

- 資産価値:HIGH(補償・顧客ロイヤリティの喪失)

- 暗号化なし。データ保存ポリシーがないため、非アクティブな顧客情報も含む

タスク2:資産・攻撃シナリオをNW図へマッピング(Step 2 & 3で実施済み)

資産と攻撃シナリオをネットワーク図にマッピングし、ネットワーク図上の攻撃シナリオを特定します。

タスク3:攻撃シナリオを、脆弱性の分析結果を組み合わせる

特定した攻撃シナリオと現在のセキュリティ対策・不足しているセキュリティ対策を組み合わせて、どの脆弱性(不足したセキュリティ対策)が単一障害点(SPF:Single Point of Failure)になるか、どの脆弱性(不足したセキュリティ対策)が実装されれば攻撃シナリオを止められるか、分析を行います。

その結果を、ネットワーク図にマッピングしていきます。

タスク4:残存リスクの特定

その後、上記の結果から、残存リスクをまとめていきます。

残存リスクシナリオ(Threat × Vulnrability :High ~ Very High)

攻撃者がカスタマイズされたマルウェアを利用した場合、Office 365とエンドポイントのウイルス対策を回避された場合内部に侵入されます。しかし、侵入後、EDRが存在せず、SOCの能力も低いため、マルウェアを検知することが難しい。また、C&C通信は、Webフィルタリングのアップデートが適切になされていないため、検知できない可能性があります。

Step 5 : 発生確率・影響度の決定

次に、発生確率・影響度を導き出します。既に示した通り、それぞれの定義は以下の通りです。

- 発生確率(定義1)= 脅威 × 脆弱性(定義2)

- 影響度(定義1)= 資産(定義2)

ここから、R-Map(リスクマップ)へマッピングを行います。既に述べた通り、特にNon-ITの経営層にとってこの図は良いコミュニケーションツールであり、意思決定ツールになります。

Step 6 : アウトプット作成

次に、上記の結果を踏まえて、アウトプットを作成します。具体的には、上記のようなR-Mapに加え、優先度付きの対策一覧を出すことで具体的なアクションに結び付けていくことができます。

まとめ

今回は、リスク分析の具体的手法について説明してきました。このやり方は全てではありませんが、一つのやり方としてとらえていただければと思います。この評価では、ネットワーク図とビジネスプロセスへのマッピングへ帰着させることを強く意識しています。

その理由としては、ネットワーク図やビジネスプロセスを無視すると、本質的な脅威を見落とす可能性があるためです。たとえば、重要資産がクラウド環境に依存している環境において、いくらオンプレのセキュリティを語っても意味がありません。むしろ、きちんと実態に即した分析をする意味で、実際のビジネスプロセスとネットワーク図に帰着させることが重要だと思います。

次回は、NIST SP800-30 "Managing Information Security Risk"のリスクマネジメントプロセスの残り二つ(Respond・Monitor)とリスク分析の補足議論について行いたいと思います。

www.scientia-security.org