CIS Controlsとは、CIS(Center for Internet Security)が管理しているサイバーセキュリティのフレームワークで、CSC(Critical Security Control)とも呼ばれます。

通常、セキュリティを担当するように言われた際、自分だけで考えていくと多くの考慮漏れが発生します。フレームワークはそういった考慮漏れがないよう、多くの専門家が検討に参加し、網羅性を担保した考え方です。

ちなみに、サイバーセキュリティのフレームワークはこれだけでなく、様々な種類があります(一部、法制度なども含まれます)。

- ISO 27001/27002

- NIST Cyber Security Framework

- ISF Standards of Good Practice for Information Security

- Payment Card Industry Data Security Standard (PCI DSS)

- NYDFS Cyber Security Regulation

- Australian Government - The Protective Security Policy Framework

- ASD Australian Government Information Security Manual

- ASD Strategies to Mitigate Cyber Security Incidents

- MAS Technology Risk Management

- FFIEC Cybersecurity Assessment Tool(金融庁調査レポート)

- Cybersecurity Capability Maturity Model(C2M2)

- HITRUST Cyber Security Framework

- FISC 金融機関等コンピュータシステムの安全対策基準

先ほど「網羅性」という単語を使いましたが、多くのフレームワークは特徴を持っており、CIS Controlsはサイバー攻撃に対する技術的対策をメインとするフレームワークです。

CIS Controlsの歴史

CIS Controlsの歴史は、2008 年にさかのぼります。国防総省(DoD)のセキュリティ支出に対して優先度をつける為、国防長官府(Office of the Secretary of Defense)がNSAに対して、「無数あるセキュリティ対策の優先度をつけるプロジェクト支援」を依頼をしたのが始まりとされています。

NSAに協力要請が届いた理由は、以下だといわれています。

- NSAは、当時もっともサイバー攻撃に精通していたこと*1

- 2000 年代初頭から、ホワイトハウスからの指導により強化された軍部からの要請に基づいて、既知の攻撃を阻止するために最も効果的なセキュリティ対策リストを作成していたこと

もともと政府利用前提とされていた内容ですが、NSAが持つ官民連携の枠組みを活用し、CIS・SANS Institute、様々な有識者を巻き込んで2009年度頃に公開され、現在ではVer.7.1までに進化しています。SANSが以前が全面的に協力していたこともあり、SANS Top 20 とか、SANS Critical Security Controlと呼ばれていた時代もあります。

こうした経緯から、CIS Controlは、サイバー攻撃の技術的対策に特化したフレームワークだと知られています。

より詳しい歴史を知りたい方は、こちらを参照してください。

CIS Controlsを読み解くポイント

CIS Controls自体は、以下に公開されていますので実際に読んでみることを推奨していますが、読み解く上でのポイントをいくつか紹介したいと思います。(ダウンロード)

5つの原則

CIS Controlsは、大きく5種類の原則があります。

- 攻撃から防御を学ぶ

- 優先順位をつける

- 測定とメトリクス

- 継続的な診断とリスク低減

- 自動化

特に注目すべきは、「測定とメトリクス」と「自動化」というポイントだと思います。まず、「想定とメトリクス」とは、日々の取り組みを定量化していくという点です。これは、日々のセキュリティプログラムの意義を経営層に説明する上で非常に重要な取り組みです。

また、CIS Controlsは「自動化」を推奨しています。これは、米国のセキュリティ人材市場が流動的で、人に依存したプロセスが組みづらく、また人間はミスをしやすいのでその可能性を排除したいという考えから、こうしたことに言及しています。

こうした「測定とメトリクス」や「自動化」などの取り組みを全面に押し出すガイドラインは珍しいといえます。

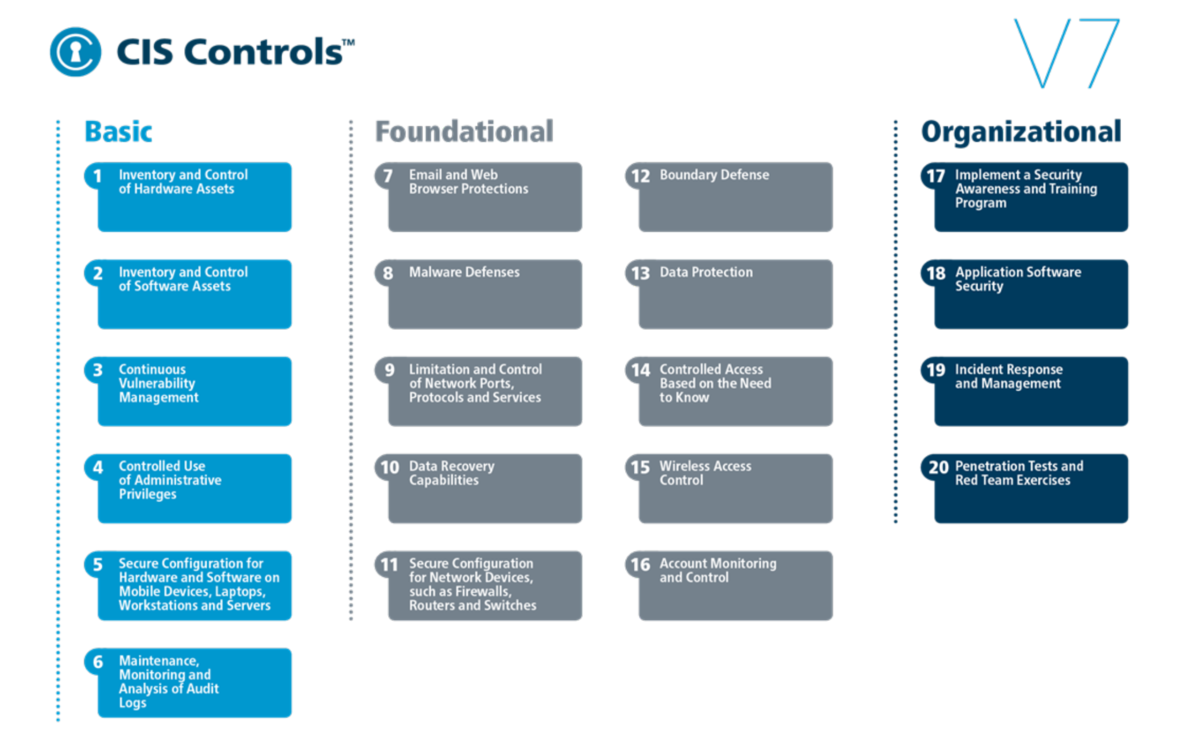

20種類のコントロール

さて、CIS Controlsは20種類のコントロールで成立しています。元々、サイバー攻撃対策の優先度を決めるフレームワークだけあり、技術的、NISTフレームワークの5カテゴリー(特定・予防・検知・対応・復旧)をバランス良く入っています。

- CIS Control 01:ハードウェア資産のインベントリとコントロール

- CIS Control 02:ソフトウェア資産のインベントリとコントロール

- CIS Control 03:継続的な脆弱性管理

- CIS Control 04:管理権限のコントロールされた使用

- CIS Control 05:ハードウェアおよびソフトウェアのセキュアな設定

- CIS Control 06:監査ログの保守、監視および分析

- CIS Control 07:電子メールと Web ブラウザの保護

- CIS Control 08:マルウェア対策

- CIS Control 09:ネットワークポート・プロトコル・サービスの制限とコントロール

- CIS Control 10:データ復旧能力

- CIS Control 11:ファイアウォール・ルータ・スイッチなどのネットワーク機器のセキュアな設定

- CIS Control 12:境界防御

- CIS Control 13:データ保護

- CIS Control 14:Need‐to‐Know に基づいたアクセスコントロール

- CIS Control 15:無線アクセスコントロール

- CIS Control 16:アカウントの監視およびコントロール

- CIS Control 17:セキュリティ意識向上トレーニングプログラムを実施する

- CIS Control 18:アプリケーションソフトウェアセキュリティ

- CIS Control 19:インシデントレスポンスと管理

- CIS Control 20:ペネトレーションテストおよびレッドチームの訓練

3つのカテゴリー

CIS Controlsは、Basic・Foundational・Organizational の3種類に分類されます。

Basicに分類されるCIS Control 1 ~ 6までは必要不可欠であり、最初にやるべきCyber Hygiene(サイバー公衆衛生)として知られています。そのため、Cyber Hygieneについて聞かれた場合は、この6つのコントロールを提示すればよいことになります。

4つの項目

各CIS Controlsは、以下の4項目が必ず書かれています。

- 当該コントロールの重要性

- サブコントロール

- 手順とツール

- システムエンティティ図

その重要性と各コントロールを実現するためのサブコントロールが表現されています。また、先ほどキーワードで挙げた通り、自動化に向けた「手順・ツール」と実装例としての「システムエンティティ図」なども紹介しています。

CIS Controlsの利点

CIS Controlsの利点は、様々なリソースが公開されている点が挙げられます。

例えば、CIS Controlsに伴って対策を実装するのであれば、当然次の疑問は、「何がソリューションになるか?」でしょう。昔は、SANSが認定製品リストのようなものを作っていたのですが、現在は中立性を優先してか、そういった情報は出なくなっています。以下に、古いバージョンも含めてリンクを張っておきます。

また、Windows 10とCSCについては以下で整理されています。

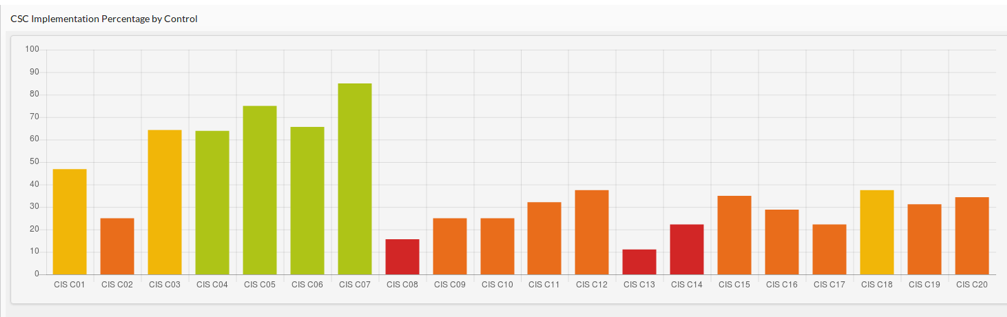

CIS Controlsによる自己評価(CIS CSAT)

CSCを活用する方法として、自社のセキュリティ態勢を評価することができる点です。

実際に、CSCは成熟度を評価するツール(CIS CSAT : CIS CSC Self-Assessment Tools)を提供しています。

もともと、こうした自己評価ツールとして、AuditScript社のExcel評価ツールを推奨していましたが、CSCの管理元であるCSC CSATというツールを出したため、これを使うのが良いと考えています(実際、このフレームワーク自体もAuditScript社の内容を参照しているようです)。私も登録して使ってみましたが、Evidenceを登録させたり、承認機能があり、同業他社との比較をしたり、報告用PPTを自動作成してくれたりと、無償でも非常によくできているツールだと思います。

もちろん、セキュリティ企業に依頼すれば、独自フレームワーク等を使い、インタビューやエビデンスを分析してもらい、第三者的観点での評価を得ることができます。しかし、こうした評価は多くの予算と労力を必要としますので、自社でCSCで評価できる人材がいる、予算が少ない企業はこうした無償ツールを使うことも一つの手段だとできます。

補足:他のフレームワークとの関係性

他のフレームワークとの関係性については、上記のCIS CSATがマッピングを整理していますし、また資料もいくつか存在します。

- CIS Controls V7.1 Mapping to NIST CSF

- Mapping Microsoft Cyber Offerings to: CSF, CIS Controls and ISO27001:2013 Frameworks

補足:オープンフレームワーク vs. 独自フレームワーク

こうしたフレームワークに基づく評価として、オープンフレームワークとコンサルティング会社が提供する独自フレームワークのどちらを使うべきかという議論があります。個人的にはオープンなフレームワークの利用を推奨していますが、メリット・デメリットを踏まえて判断すべき内容だと考えています。

オープンなフレームワークは、多数の専門家による知見が結集されている一方、使い方に成熟する必要があったり、コンセプトによっては期待する網羅性が担保されていない可能性があります(例えば、CSCのは技術的対策を中心としているため、内部不正やプロセスという面では弱い可能性があります)。

一方、コンサルティング会社の独自フレームワークは、様々なフレームワークを組み合わせているケースが大半のため、より多くの網羅性がカバーされていたり、個社の性質によってはよりマッチしている可能性があります。一方、ロックインの要因になる、他社比較が難しい、グループ内・業界内の共通言語になりづらい、評価に偏りがでる可能性がある、サービス提供停止になる可能性があるなど、デメリットもあります。

個人的には、こうした評価は、一過性ではなく継続的に実施すべき内容ですので、できるだけオープンフレームワークを使うことが望ましいと考えていますが、それぞれのメリット・デメリットを判断しながら決定するのが望ましいといえます。

まとめ

今回は簡単にCSCの概要と自己評価ツールについて整理しました。こうしたフレームワークによる点検は継続的に見直していくべき内容ですので、ツールを使いながら整理していくと良いかと思います。

*1:実際、TAO(Tailered Access Operation)と呼ばれる攻撃チームを持っています。