2018/01/09 金融庁関連の話題を追加しました。

少し前ですが、2017年8月にJPCERT/CCが「Web サイトへのサイバー攻撃に備えて」という報告を発表して、セキュリティ診断・ペネトレーションテストの頻度について言及をしています。今回は、各レギュレーションがどのようについてどのように言及しているか整理を行いました。

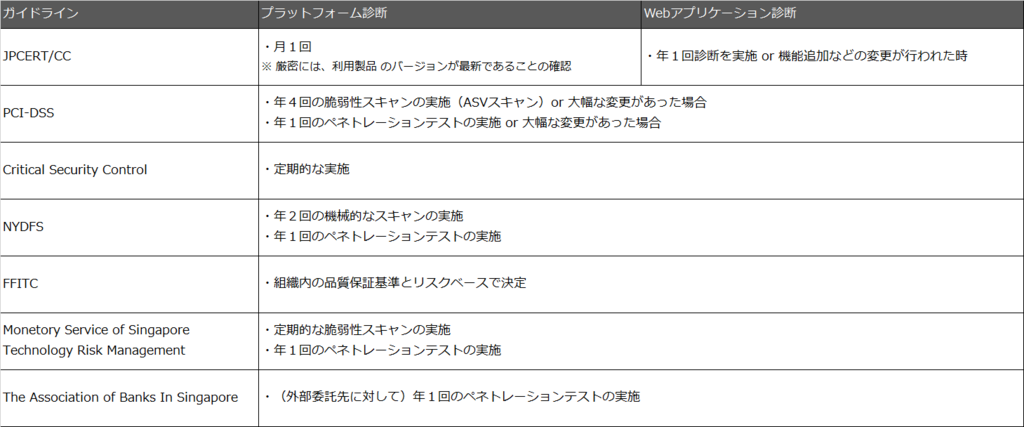

今回は、各レギュレーションがどのようにセキュリティ診断の頻度を定めているか整理したいと思います。

各レギュレーションが定義する頻度

各レギュレーションが定義する脆弱性スキャン・ペネトレーションテストの頻度は以下の通りです(間違っていたらすいません)。これを見ると、少なくても年1回はペネトレーションテストをすることが求められていると考えられます。

JPCERT/CC

JPCERT/CCは、「Web サイトへのサイバー攻撃に備えて」にて以下のように定義しています。この規制が一番具体的な回数に踏み込んでいると感じています。

(1) 利用製品 (プラグインなど追加の拡張機能も含む) のバージョンが最新であることの確認

目的:製品の脆弱性を狙ったサイバー攻撃を回避・低減するため

対象:Web サーバなどの Web システム、Web サイト運用管理用 PC

頻度:数週間~1ヶ月に1回程度

(3) Web アプリケーションのセキュリティ診断

目的:自社の Web アプリケーションに脆弱性や設定の不備が存在しないか確認するため

対象:Web アプリケーション

頻度:1年に1回程度、および機能追加などの変更が行われた時

PCI-DSS

PCI-DSSは、クレジットカードを取り扱う企業が守るべき基準です。これによれば、脆弱性スキャンについて以下のように定義しています。

11.2 Run internal and external network vulnerability scans at least quarterly and after any significant change in the network (such as new system component installations, changes in network topology, firewall rule modifications, product upgrades)

また、ペネトレーションテストについても以下のように定義しています。

11.3 Implement a methodology for penetration testing that includes the following:(中略)

11.3.1.a Examine the scope of work and results from the most recent external penetration test to verify that penetration testing is performed as follows:

- Per the defined methodology

- At least annually

- After any significant changes to the environment

Critical Security Control

CSCでは、定期的な脆弱性スキャン・ペネトレーションテストを推奨しています。特に、このベストプラクティスでは、Red Team Exerciseについても言及していることが特徴だと考えられます。

CIS Control 4 Continuous Vulnverability Assessment and Remediation

CIS Control 20 Penetration Tests and Red Team Exercises

NYDFS Cybersecurity Regulation

詳しくは前のエントリーを見てください。

FFITC Information Security Booklet

FFITCの"Information Security Booklet"では以下のように定義しています。

IV.A.2(b) Penetration Tests

A penetration test subjects a system to real-world attacks selected and conducted by the testers. A penetration test targets systems and users to identify weaknesses in business processes and technical controls. The test mimics a threat source's search for and exploitation of vulnerabilities to demonstrate a potential for loss.(中略)

The frequency and scope of a penetration test should be a function of the level of assurance needed by the institution and determined by the risk assessment process. The test can be performed internally by independent groups, internally by the organizational unit, or by an independent third party. Management should determine the level of independence required of the test.

IV.A.2(c) Vulnerability Assessments

A vulnerability assessment is a process that defines, identifies, and classifies the vulnerabilities in a computer, network, or communications infrastructure. Technical vulnerabilities can be identified through the use of scanners and other tools. (中略)Similar to penetration testing, the frequency of the performance of vulnerability assessments should be determined by the risk management process. Scanners and other tools can be run continuously, generating metrics that are reported and acted upon continuously. Alternatively, they can be run periodically. Vulnerability assessments can be performed internally or by external testers, but they are often run as part of internal testing processes.

MAS TRM

MAS TRM(Monetary Authority of Singapore Technology Risk Management Guidelines)とは、シンガポールの金融庁に相当する政府機関が出している技術リスク管理に関するガイドラインです。これについても、かなり具体的な内容が書かれています。

9.4 Vulnerability Assessment and Penetration Testing

9.4.1 Vulnerability assessment (VA) is the process of identifying, assessing and discovering security vulnerabilities in a system. The FI should conduct VAs regularly to detect security vulnerabilities in the IT environment.

9.4.2 The FI should deploy a combination of automated tools and manual techniques to perform a comprehensive VA. For web-based external facing systems, the scope of VA should include common web vulnerabilities such as SQL injection and cross-site scripting.

9.4.4 The FI should carry out penetration tests in order to conduct an in-depth evaluation of the security posture of the system through simulations of actual attacks on the system. The FI should conduct penetration tests on internetfacing systems at least annually.

Penetration Testing Guidelines For the Financial Industry

ABS(The Association of Banks In Singapore)が、Penetration Testing Guidelines For the Financial Industry in Singaporeというガイドラインを出しています。このガイドラインによれば、外部委託先に対して年1回のペネトレーションテストを求めています。

Test Scope iv.

For outsourced environment, outsourcing vendor should also conduct annual penetration testing for their public Internet facing network infrastructures. Outsource vendors are expected to follow the methodology as laid out in this document.

当局の指針・方針

頻度についてではないですが、「平成29事務年度 金融行政方針について」という金融庁の資料の中で以下のようなコメントが出ています。

大規模な金融機関については、そのサイバーセキュリティ対応能力をもう一段引き上げるため、より高度な評価手法*の活用を促す。また、金融機関に対し金融ISAC等を通じた情報共有の一層の推進を促す。

* 例えば、金融機関(外部ベンダー等の利用を含む)による脅威ベースのペネトレーションテスト(テスト対象企業ごとに脅威の分析を行い、個別にカスタマイズしたシナリオに基づく実践的な侵入テスト)。

ここでいうペネトレーションテストとは、Red Team Operationのようなテストを想定していると考えられます。また経済産業省からは、「情報セキュリティサービスの基準」というサービスの基準を示すガイドライン(?)のパブリックコメントが募集されています。

中を少し抜粋して整理すると以下の通りです。ただ内容を見ると、そこまで厳しい内容というより、基本的な部分に言及していると考えられます。

d(3)脆弱性診断サービス

システムやソフトウェア等の脆弱性に関する一定の知見を有する者が、システムやソフトウェア等に対して行う次に掲げる脆弱性診断サービスを行うサービス業をいう。

ア) Web アプリケーション脆弱性診断

イ) プラットフォーム脆弱性診断

ウ) スマートフォンアプリケーション脆弱性診断

2 脆弱性診断サービスの審査基準

(1)技術要件

脆弱性診断サービスを提供しようとする者は、次に掲げる技術要件に該当するものであること。ア 専門性を有する者の在籍状況

サービス品質の確保のため、次のいずれかの要件を満たす者を業務に従事させるとともに、要件を満たす者ごとの人数を明らかにすること。

- 高度資格(情報処理安全確保支援士・CISSP・CISA)のいずれかを有する者

- 次の専門家コミュニティ(JNSA・ISOG-J・OWASP)における講師又はリーダーの経験を有する者

- 次の事業(Web アプリケーション脆弱性診断・プラットフォーム脆弱性診断・スマートフォンアプリケーション脆弱性診断)において基準となる日から起算して過去3年間に合計5件以上の実績を有する者

- サービス品質確保に資する研修を修了している者

イ サービス仕様の明示

サービス品質の確保に資する基準に従って、脆弱性診断サービスが行われていることとともに脆弱性診断の結果の取扱いを明らかにしていること。(2)品質管理要件

脆弱性診断サービスを提供しようとする者は、次に掲げる品質管理要件に該当するものであること。ア 品質管理者の割当状況

品質の維持のため、サービス品質の管理に関する担当者を割り当てていること。ただし、当該担当者が専属してサービス品質の管理を行うことを必ずしも求めるものではない。イ 品質管理マニュアルの整備

品質維持のため、サービス品質の管理のためのマニュアルを整備していること。ウ 品質を担保する手続等の導入状況

品質維持のため、次に掲げる手続等を行っていること。

- 脆弱性診断サービスを行った案件について、当該案件に従事した者以外の者が検査実施報告書についてレビューを行っていること

- 脆弱性診断サービスに従事する者に対して次に掲げる教育及び研修等を実施し又は受講させていること。

- 診断従事者 年20時間以上の教育又は研修(資格維持のための研修を含む。)

- 専門家コミュニティにおける活動をしている者 年20時間以上の活動

- 高度資格を有する者 継続専門教育(以下「CPE」という。)による年20ポイント以上の取得

- 顧客の情報を保護するための手続を設け、運用するとともに、当該手続について監査を実施することにより実効性の確保がされていること。

まとめ

このようにみると、様々なガイドラインなどで少なくても年1回のペネトレーションテストを求めているようです。内部ルール作成などの参考になればと思います。