2018/01/16 一部内容を更新しました。

2018/02/07 一部内容を更新しました。

Active Defenseという言葉をご存知でしょうか?

SANSでもSEC550: Active Defense, Offensive Countermeasures and Cyber Deceptionというコースが用意されていますし、CTI(Cyber Threat Intelligence)とも密接に関わる概念です。

色々調べてみると、いくつか考え方ありそうなので、その考え方について整理をしてみたいと思います。

Wikipediaの定義

Wikipediaによれば、Active Defenseは以下のように定義されています。

Active defense can refer to a defensive strategy in the military or cybersecurity arena.

The Department of Defense defines active defense as: "The employment of limited offensive action and counterattacks to deny a contested area or position to the enemy." This definition does not specify whether it refers to physical actions, or cyber-related actions.

In the cybersecurity area, active defense may mean "asymmetric defenses," namely defenses that increase costs to cyber-adversaries by reducing costs to cyber-defenders. For example, an active defense data protection strategy invented by CryptoMove leverages dynamic data movement, distribution, and re-encryption to make data harder to attack, steal, or destroy. Prior data protection approaches relied on encryption of data at rest, which leaves data vulnerable to attacks including stealing of ciphertext, cryptographic attack, attacks on encryption keys, destruction of encrypted data, ransomware attacks, insider attacks, and others. Three ACM computing conferences have explored Moving Target Defense as a strategy for network and application-level security as well, for instance by rotating IP addresses or dynamically changing network topologies.

Some have defined active defenses as including of deception or honeypots, which seek to confuse attackers with traps and advanced forensics. (中略) Other types of active defenses might include automated incident response, which attempts to tie together different response strategies in order to increase work for attackers and decrease work for defenders.

(簡易翻訳)

アクティブ・ディフェンスは、軍事またはサイバーセキュリティの分野における防衛戦略の一つです。

米国防総省は、アクティブ・ディフェンスを「敵に対して戦闘地域や立場を否定するための限られた攻撃行為や反撃の採用」と定義しています。この定義は、物理的なアクションはサイバー関連のアクションに依存せず成立します。

サイバーセキュリティの分野では、アクティブ・ディフェンスは、防御側のコストを削減することで、攻撃者のコストを増加させる防衛方法、すなわち「非対称防御」ともいえます。例えば、CryptoMoveが発明したアクティブ・ディフェンス・データ保護戦略では、データの動的な移動、配布、再暗号化を利用して、データを攻撃、盗難、破壊することをより困難にしています。以前のデータ保護アプローチでは、特定の場所に保存されたデータの暗号化に依拠しているため、暗号文の盗用、暗号学的攻撃、暗号化キーの攻撃、暗号化されたデータの破壊、ランサムウェア攻撃、インサイダー攻撃などの攻撃から非常に脆弱でした。 また複数の学術的な国際会議では、IPアドレスをローテーションしたり、ネットワークトポロジを動的に変更するなど、ネットワークおよびアプリケーションレベルのセキュティの戦略としてMoving Target Defenseという概念が提唱されています。

また、攻撃者をトラップや高度なフォレンジック技術を利用して攻撃者を混乱させるため、デセプション技術やハニーポットを利用することと定義するものもいます。他の定義では、攻撃者の負担を増やし、防御側の作業を減らすために、様々なインシデント対応戦略を自動化インシデント対応につなげていくという考え方も存在します。

定義の整理

Wikipediaでも複数の定義が書かれていましたが、各ベンダー等もActive Defenseについて様々な見解をもっています。Wikipediaや他の情報を参考にしながら、Active Defenseという概念をこの言葉の定義を筆者なりに整理してみます。

私見では、Active Defenseとという言葉の使われ方は、大きく5つの意味に大別されると考えており、読み解いてみたいと思います。

定義1:Auto Response

第一の定義は、振る舞い検知・機械学習などを利用して、攻撃の検知・遮断を自動化していくという意味での定義です幾つかのベンダーソリューションではこの定義が使った機能紹介が行われている様子です。

ただし、個人的にはActive DefenseよりAuto Responseと呼ぶべきだと思います。

定義2:Asymmetric Defenses

第二の定義は、デセプション技術・ハニーポット技術などを用いて攻撃者側の時間を稼ぎ、攻撃者の攻撃コストを高めるという考え方です。Asymmetric Defense(非対称防御)とか、Time Based Securityという考え方で知られています。(Time Based Securityについては、別の記事でまとめますので、そちらをご参照ください。)

Wikipediaでも書かれていたMTD(Moving Target Defense)という考え方は私も初めて知りましたが、この攻撃コストを高めるための一つの進化系だと推察します。

定義3:Threat Hunting

一部の文脈では、Threat Hunting(ログを相関分析などを利用してプロアクティブに分析し、シグニチャなどでは発見できないIOCを分析・導き出す技術)を行うことをActive Defenseと定義しているケースもあります。例えば、EY社の『Enhancing your security operations with Active Defense』ではその文脈で定義をしていると考えられます。

Active Defense is a deliberately planned and continuously executed campaign to identify and help eradicate hidden attackers and defeat likely threat scenarios targeting your most critical assets

また、SANSも似たような定義を採用していると考えられます。”The Sliding Scale of Cyber Security”という論文でも以下のように定義され、アナリストが積極的に分析を行い、ツールに頼らない防御態勢を意味していると考えられます。

The process of analysts monitoring for, responding to, and learning from adversaries internal to the network

アナリストが内部ネットワークにいる攻撃者を監視し、対応し、敵から学ぶプロセス

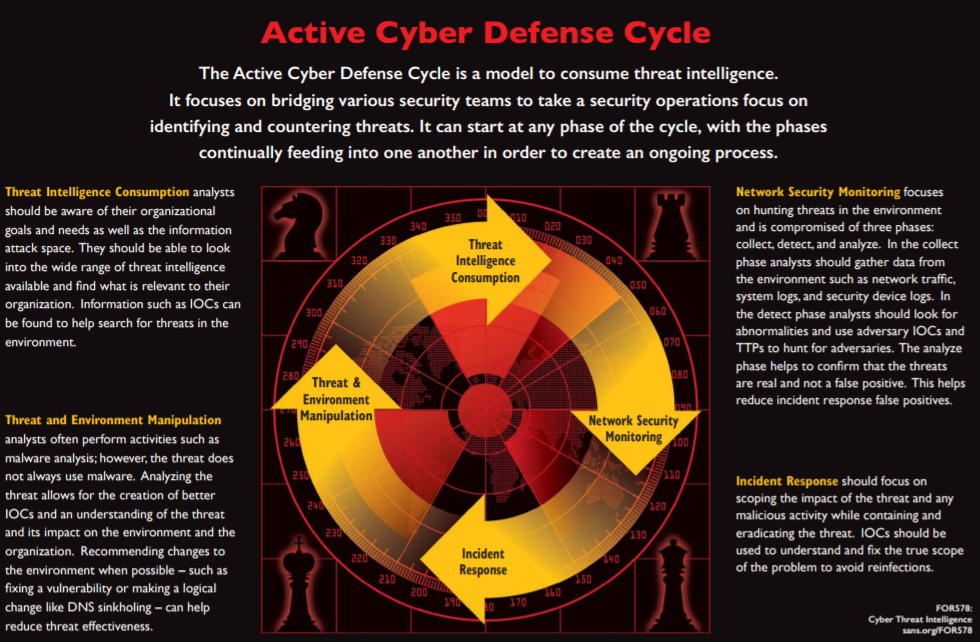

また、SANSは独自のActive Cyber Defense Cycleを定義しています。この詳しい内容については、別エントリで整理します。

定義4:Offensive Countermeasures

Active Defenseの文脈では、Offensive Countermeasuresという概念もあります。これは、定義2(Asymmetric Defenses)・定義3(Threat Hunting)に加えて攻撃技術を利用して攻撃者の情報を収集して防御に生かそうと考え方です。この考え方を正確に理解するためには、SANS550 Course AuthorでありOffensive Countermeasuresの提唱者であるJohn Strandの著書が参考になります。

Offensive Countermeasures: The Art of Active Defense (English Edition)

- 作者: John Strand,Paul Asadoorian,Benjamin Donnelly,Bryce Galbraith,Ethan Robish

- 発売日: 2017/08/23

- メディア: Kindle版

- この商品を含むブログを見る

この本については、別のエントリにて議論していますので、よろしければご覧ください。

CrowdStrike社も独自のActive Defense Modelを提唱しています。基本的にOffensive Countermeasuresに近しい考え方だと考えられます。

CrowdStrike社によれば、 「アクティブ・ディフェンスとは、攻撃者のコストとリスクを増大させ、彼らの行動への抑止を試みること」と定義しており、彼らのActive Defense Modelでは4つのユースケースを定義しているそうです。

- Attack Detection

- Attribution

- Flexibility of Response

- Intelligence dissemination

特に、Flexibility of Response(レスポンスの柔軟性)とは、デセプション、封じ込め、攻撃者リソースの浪費、疑念と混乱を攻撃者に植え付けるなどのアクションを意味し、Intelligence Dissemination(情報の拡散)は攻撃者への是正的・抑止的効果をもたらすと述べています。

定義5:Hack Back

一番過激な定義であり、要するに「やられたら、やり返す」という考え方です。特に、Offensive Countermeasureという言葉の響きからこの定義を連想する人も多いようですし、私もActive Defenseの定義はこの定義だと思っていました。(Offensive Countermeasuresの一部で攻撃という概念が出てくるため、こういった定義になることは無理もないと考えられます。Offensive Countermeasureのエントリーで違いについてても整理を行おうと考えています。)

基本的には、攻撃者にやり返して必要であれば盗まれたデータの破壊などを意図している考え方ですし、米国ではACDC法(Active Cyber Defense Certainty Act・通称Hack Back法)が議会に提出されている実情もあります。この法案によれば、サイバー攻撃の被害者は攻撃者に対して報復をすることを許しているようです。(参考:Revised 'Hack Back' bill encourages 'active-defense' techniques, sets parameters)

ただし、この考え方は賛否両論あり、比較的否定的な意見が多いように見受けられます。

まとめ

Active Defenseは現在注目を集める考え方の一つであると思いますが、まだその定義・考え方にはいろいろな差異が存在すると思いますので、Active Defenseについて議論する際にはどのような意味で使っているのか正確に押させた上で議論することがよいと考えられます。