Equifax情報漏洩事件とは、Apache Strutsの脆弱性を悪用され、約1.5億件のレコードが漏洩した事件で、史上TOP10入りする規模のインシデントです。この事件については、その規模や攻撃ベクタが顕著であることもあり、色々学ぶべき点が多いインシデントだと考えています。

2018年12月19日に、米国下院監査政府改革委員会(The US House of Representatives Committee on Oversight and Government Reform)がEquifaxに関する包括的なレポートを公開しました(その後、トランプ政権によるGovernment Shutdownの影響でアクセスできないようになっていましたが、現在はアクセスできるようです)。

非常に面白いレポートであるため、条件付き翻訳を行いました。

- Google翻訳を下訳として、その後人間による翻訳

- 注釈については翻訳を省略

- 見直しなし(そのため、翻訳の単語がずれている可能性があります)

非常に包括的であり、また企業ドラマのようなレポートですので、ぜひ翻訳をお読みいただきたいと思います。

また、以下は、読んでおくべきレポートだと思います。

一つは、米国政府監査院(GAO)レポートです。

もう一つは、上位議員Elizabeth Warren女史のレポートです。

いかに、これを踏まえたサマリを作成します。(参照URLがないものは基本的に上記レポートを参照して記載しています)

基礎情報

Equifax社とは?

- 米国内で三大消費者信用情報サービスの一つ(残り2社:Experian社とTransUnion社)

- 全世界24か国でビジネスを展開しており、10億人(厳密には、8億2000万人)近い消費者個人の信用情報と1億人(厳密には9100万人)企業の信用情報を取り扱っている。そのデータ量は、「毎日、米国議会図書館の1200倍のデータを取り扱っている」ことに相当する。

- クレジットスコアを評価するため、クレジットカード利用歴、入出国履歴、収入、資産、銀行口座、住所、借入履歴、支払い履歴など各種個人情報を収集している。個人資産データの価値は、20兆ドルに相当する資産を持っている。

- CEO Richard Smith氏が2005年に就任して以降、買収を重ねて事業を拡大。株価が38ドル(2005.12)→ 138ドル(2017.09)まで上昇。インシデント公表前日の市場価値は、約170億ドルであり、33億の収益を持つ大企業に成長した。

ACISシステム

- 消費者苦情ポータルであるACISシステム(Automated Customer Interview System)

- 法規制対応のため、1970年代にインターネット公開向けに開発されたシステムで、、信用ファイルの誤りを訂正したり、異議を申し立てることができるサービスの根幹を担うサービス

インシデント詳細

インシデント詳細をいかに示します。

タイムライン

翻訳「主要なイベントのタイムライン」を参考にしてください。

最低限のタイムラインを以下に示します。

- 2017/03/06:Apache Strutsの脆弱性が公開

- 2017/03/10:Apache Strutsの脆弱性を使った偵察行為が行われた痕跡あり

- 2017/03/15:Apache Strutsの脆弱性を発見するためにスキャンを実行

- 2017/05/13:(調査より)情報漏洩につながる侵入を受けたとされる最初の日

- 2017/07/29:Equifaxが不正な通信を検知し、サイトを完全停止

- 2017/09/07:Equifaxが情報公開。株価は、35%下落

侵害原因

2017年3月7日に公開されたWebアプリケーションフレームワーク Apache Struts2の既知の脆弱性 CVE-2017-5638(S2-045/S2-046)を悪用されたためです。

以下の不随情報は以下の通りです。

- Equifax内部でUS-CERTから当該脆弱性に関する情報が共有されていた。脆弱性の危険度から、Equifax内部では48時間以内にパッチを当てるルールとなっていた。しかし、「人為的なミス」によりパッチ適用は行われなかった。

- その後、03/15に内部でスキャンを実行したが、Apache Strutsが使われているインベントリが行われていないこともあり、発見できず。そのため、7月末にインシデントが発覚するまでの約4.5か月間、パッチが適用されていなかった。

- CVE-2017-5638は、CVSS Base Scoreが10.0(Critical)を持つ「リモートから任意のコマンド実行」の脆弱性である。そのため、公開から数日間に攻撃が発生し、攻撃コードやGUI攻撃ツールが公開された。

- 当該脆弱性は、日本でも大きな影響をもたらした。GMOペイメントゲートウェイ社が構築した2つのサイト(都税クレジットカードお支払いサイト、住宅金融支援機構)では、クレジットカード情報を一部含む70万件の情報漏洩という大きなインシデントになった*1。

- 一方、NTTコミュニケーションは、OCN IDサーバでApache Struts 2を利用していることが判明し、3/7の脆弱性公開後、3/8の朝サイト停止を行う判断したことで知られている。*2

より詳しいまとめは、piyologを参照してください。

漏洩した情報

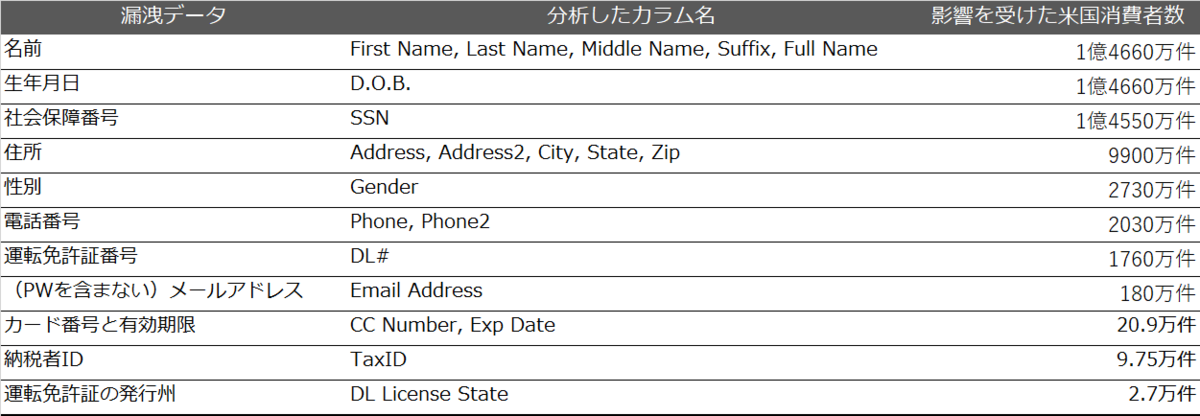

1億4550万件の米国消費者情報が漏洩し、大規模漏洩の一つとして知られています。

米国証券取引委員会の発表により、以下の情報が漏洩したとして知られています(以下に、翻訳版を載せています)。約1.5億の社会保障番号が漏洩していることから、国民の約半数の情報が漏洩したと考えられます。

調査は主に米国主導で行われていますが、グローバル企業であるため米国消費者以外の情報も漏洩しています。例えば、BBCによると、役69万件の情報が漏洩したと報道されています。

事故対策費用

事故対応費用については、現在も動いているため確定的なことが言えませんが、財務報告書から以下のことが読み取れます。

- 2018年12月末までの2年間の総費用は、5億6520万ドル($565.2M)になる。

- サイバー保険は、1億2500万ドル($125M)を払う契約になっており、2年間にわたり全額支払われている。カバー率は22.1%であり、これは既存のターゲット社やホーム・デポ社のカバー率と比較すると低い。(詳細はコチラ)

- 実質的負担額は、4億4020万ドル($440.2M)である。

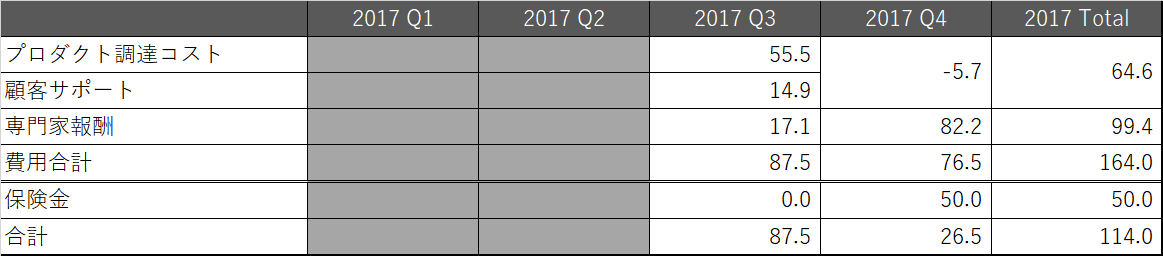

2017年の支出

2017年の四半期報告書をまとめると、以下の通りです。

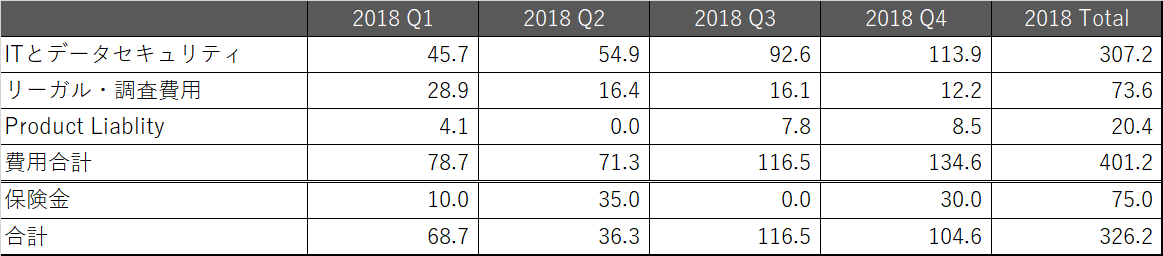

2018年の支出

2018年の四半期報告書をまとめると、以下の通りです。

- ITとデータセキュリティは、アプリケーション、ネットワーク、データセキュリティ、システム開発費、Lock & Alertサービスの立ち上げなど、技術基盤の移行コストである。

- リーガル・調査費用とは、法的、政府対応、規制対応などの対応費用である。

- Product Liablityとは、TrustedIDサービスを利用するためのコストを意味する。

- 2017年に5000万ドル支払われた保険金が、2018年は7500万ドル支払われた。

ACISシステムに対する攻撃

- 3月10日時点で、本脆弱性を利用した攻撃の痕跡あり。但し、whoisコマンドの実行痕跡のみであり、「偵察」の要素が強いと判断される。本件の技術的調査に当たったMandiant社は、今回の情報漏洩につながる5月13日から始まった情報漏洩攻撃との関連性を示す証拠を確認できていない。

-

5月13日、攻撃者はEquifaxへのサイバー攻撃を開始。攻撃は76日間続く。

-

Equifaxのネットワークを遠隔操作するため、Web Shell(Webベースのバックドア)を配置。内部のネットワーク、データベースがセグメント化できていないこと、暗号化されていない認証情報(ユーザ名とパスワード)を含むファイルがファイル共有上に配置されていることなどから、ACISシステムと無関係なデータベース48個へアクセスして情報を取得。約9000回のリクエストを発行し、うち265回は個人情報を引き出すクエリだと推定されている。

- 取得した個人情報はファイルを圧縮して、Webからアクセス可能なディレクトリへ配置して情報持出を行う。(一部、Web Shellの機能も利用した模様)

- 攻撃を通じて、35種類のIPアドレスを使ってACISシステムとやり取りしている。

Project Sierra:インシデント対応

インシデント対応として、以下を実施している。

- 法律事務所(King and Spalding)と契約しリーガルアドバイザとして契約

- Equifaxのセキュリティチーム + Mandiant社による技術調査

Project Sparta:9月7日への情報公開に向けた顧客対応

情報公開の準備のため、以下の作業を行っている。

- 専用サイトの作成(情報漏洩有無+各種サービスへの登録)

- 500名規模のスタッフを配置した緊急コールセンターの立ち上げ

- インシデントを受けた事後対応サービスへの案内(1年間無償)

- クレジットカード利用監視サービス(Credit Monitoring)

- アイデンティティ盗難監視サービス(Identity Theft Service)

根本原因・推奨策

米国下院監査政府改革委員会による推奨策

セキュリティ上の今回の問題点として、本レポートでは6種類挙げています。

-

セキュリティ上の懸念1:SunアプリケーションサーバとEquifaxネットワークの他の部分との間にセグメンテーションはありません。インターネットからアプリケーションサーバを遠隔操作できた攻撃者は、グローバルに、Equifaxネットワーク内の他のデバイス、データベース、サーバへ移動することができます。(さらにいえば、データベース内も分離されていなかったと考えられます)

-

セキュリティ上の懸念2:ファイル整合性監視(FIM:File Integrity Monitoring)は、環境内における許可されていない変更を警告・検出できますが、アプリケーション、Webサーバのどちらにも設定されていませんでした。

-

セキュリティ上の懸念3:Sunシステムは、環境全体で共有ファイルシステムを使用しているため、あるシステムから別のシステムへどの管理ファイルにもアクセスできます。これにより、あるシステムにあるメモや設定ファイルに、他のシステムからアクセスできるようになります。

-

セキュリティ上の懸念4: Webサーバログは14日間、オンラインで30日間しか保持されないため、悪意のあるアクティビティを再現することは困難で、ほぼ不可能です。

-

セキュリティ上の懸念5:アプリケーション内で使用されているリソースの完全なソフトウェア棚卸が管理されていません。これは、個々のオープンソースコンポーネントが十分に理解されず、文書化されていないため、個々のコンポーネントの脆弱性を迅速に特定することよりも、潜在的な脆弱性を特定するための完全なコードレビューが必要です。

-

セキュリティ上の懸念6:一般的な観察として、レガシーなSun / Solarisシステムへの一貫したタイムリーなパッチ適用が懸念事項です。

その他、レポートから読み取れる課題を以下に列挙します。

Mandiant社による推奨策

セキュリティ上の今回の問題点として、Mandiant社は11種類の推奨策を上げています。

- 脆弱性スキャンおよびパッチ管理のプロセス・手順を強化する。

- バックエンドデータベースに保持されている機密データの範囲を縮小する。

- 重要なデータベース内に格納されているデータにアクセスするための制限と管理を強化する。

- インターネット公開システムからバックエンドデータベースおよびデータ保存先へのアクセスを制限するため、ネットワークセグメンテーションを強化する。

- 追加のWAF(Web Application Firewall)を展開し、シグネチャを有効にして攻撃をブロックする。

- アプリケーション、Webサーバへのファイル整合性監視技術の展開を急ぐ。

- ネットワーク、アプリケーション、データベース、システムレベルにおいて、追加のログ取得を行う。

- 特権アカウント管理(PAM:Privileged Account Management)製品の展開を急ぐ。

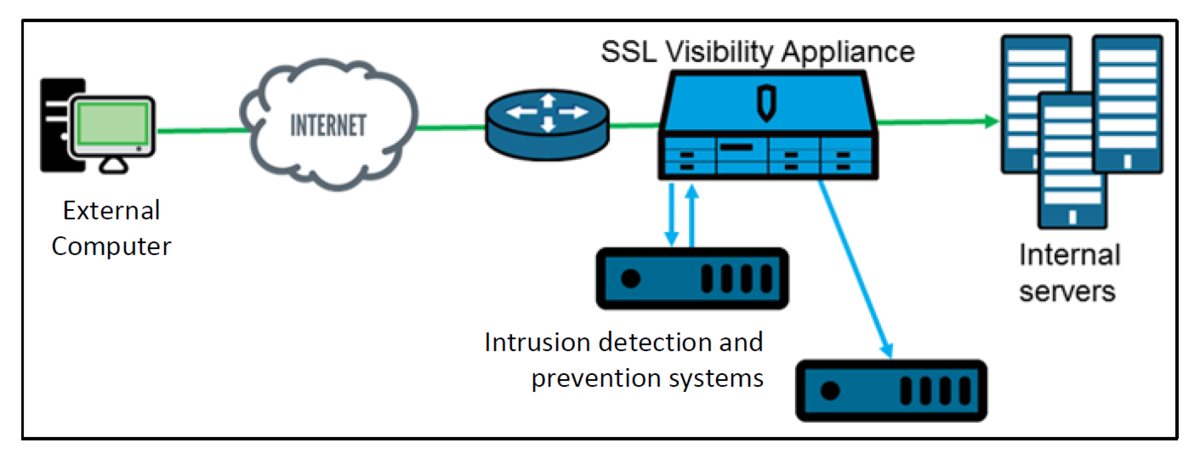

- 追加のインラインネットワークトラフィック復号装置を導入し、暗号通信への「みえる化」を行う。

- 追加のEDR(Endpoint Detection and Response)テクノロジーを導入する。

- 追加の電子メール保護・監視技術を導入する。

米国政府監査院によるレポート

米国政府監査院によるレポートによれば、5種類の弱点を指摘しています。

- ソフトウェアの更新

- ソフトウェア構成

- アクセス制御

- ネットワーク監視

- 境界防御

補足的な課題

上記に上がらない付随的な課題を以下に示します。

課題1:メーリングリストの管理

- US-CERT経由で本脆弱性に関する通知を受け取っており、GTVMチーム(Global Threat and Vulnerability Managementチーム)のメーリングリスト経由で430名に対してこの内容を共有している。また、3/16時点でも、GTVMチーム資料にてパッチ適用をリマインドしている。

- GAOレポートによれば、このメール受信者リストは更新されておらず、適切な担当者に対してメールが届いていなかったと指摘されている。

- 10月2日に、ACIS環境の担当であったGraeme Payne氏は、3月9日のApache Strutsパッチアラートの転送に失敗したことを理由に解雇された。

課題2:パッチ管理プロセスとスキャン

- パッチ管理プロセスが適切に行われておらず、ACISシステムへのビジネス所有者、担当者、パッチ適用の責任者が明確化されておらず、パッチ適用についても実運用レベルで責任範囲が不明確であり、知識を持つ個人によりカバーされていたと考えられる。

- 脆弱性スキャンを実施しているが、検出されていない(レポートでは、インベントリ管理ができていないこと、コンテキストパスに脆弱性スキャンを実施していないことが検出できなかったとしている。但し、このApache Struts脆弱性は、ツールによるスキャンでは検出できない可能性があると考えられる。)

課題3:証明書管理プロセス(管理セキュリティ機能設定の不備)

内部のセキュリティ証明書の有効期限が切れており、SSL可視化アプライアンスは、証明書がないため、暗号化通信を複合しない状態で、IDS/IPSを通過していたことになります。そのため、IDS/IPSは検知することができませんでした。

セキュリティ証明書は、2016年1月31日で有効期限が切れており、324個の証明書が有効期限切れになり、19か月間通信を監視できていない状態が続いています。

また、本報告書には書かれていないため推測になりますが、19か月もアラートがなければSecurity Operationチームも検知率の低さに気付くべきだとも考えられます。

課題4:IT組織構造の不備

Equifaxのレポートを読み解くと、セキュリティチームとITチームのサイロ化があったことが浮き彫りになっています。特に、セキュリティチームはCLO(Chief Legal Officer)配下にあるため、ITチームとの連携や責任範囲が明確にならず、今回の事象が発生していたと考えられます。

- CIO Robert Webb氏とCSO Tony Spinelli氏が基本的に意見の不一致が多いため、セキュリティ機能をIT部門から法務部に移管した。以降、CLO(Chief Legal Officer)が "Head of Security"として機能していた。

- その体制は情報漏洩インシデント発覚まで変化せず、担当者が変化した後も、CIOとCSOとのパートナーシップは進まず、サイロ化されていた(そのため、両チームの責任範囲が明確になっていなかったと考えられる)。

- 2016年にIT内の組織体制変更を受け、Graeme Payne氏がIT Risk and Compliance Groupを担当することになった。そのため、Payne氏はCLO配下にいるセキュリティチームとの調整・連携を担当とすることになった。

- また、CSO Susan Mauldin女史は、1983年からHewlett Packard社のソフトウェアエンジニアとしてテクノロジー分野のキャリアを開始し、他の企業でITとセキュリティの役職を経験した後、この役職についている。しかし、大学でITやセキュリティを専門的に学んだ経験がなく、ログ取得が30日で十分であるなどと少しセキュリティ専門家として常識とは異なる考えを持っている。

課題5:サイバーセキュリティに関する経営層の優先度

Equifaxでは、セキュリティが重視されていませんでした。

- CEO Richard Smith氏は、四半期に一度の経営会議でしか、セキュリティの状態を確認しておらず、タイムリーに情報を受け取って」いなかった。

- CSO Susan Mauldin女史は、経営層だと見なされていないため、このミーティングに参加しておらず、CLO経由で報告を行われていた。

- 2015年のパッチ管理プロセスの監査で8項目の指摘を受けていたが、対策が行われていなかった。

課題6:複雑かつレガシーなIT環境

- ACIS環境は、1970年代後半に構築されたシステムであり、複雑かつレガシーなIT環境を継続して使い続けていた。ACISシステムは、現在も雇用されているベテラン開発者によってなんとか存続していた(Sun Microsystems社が開発したSolaris OSに独自開発を組み込んでおり、かなり老朽化していると思われる)。

- IT環境が複雑であるため、フォレンジック調査に時間がかかったといわれている。また、漏洩件数を特定する上で、データの意味・整合性を維持する上で、データベース管理者と協力する必要があるが、そのリストが適切に管理されていなかった。

- インシデント発覚後の調査から、SQLインジェクション、アクセスコントロールの不備なども検出されています。そのため、脆弱性診断などの実施プロセスなども適切に行われていなかったと考えられる。

- 現在では、Project Bluebirdと呼ばれるプロジェクトが動いており、ACISシステムの再構築が行われている。

不随する被害状況

本インシデントに伴い、以下のような影響が出ています。

企業価値の定価と格付け

- インシデント公開後、約140ドルで安定していた株価が、35%程度急落して、93ドル程度になった。

- Moody's社は2017年の大量データ漏洩により損失を出し続けたことから、Eguifax社の格付け見通しをステーブルからネガティブに引き下げた。格付け見通しの修正は、Equifax社が今月初めSEC(米証券取引委員会)に提出した文書を受けて実施された。2017年に発生した1億4000万件を超える情報流出関連で要した2019年1Qの6億9000万ドルの支出を理由に挙げている。これは信用格付け機関が、サイバー攻撃による財政的影響を理由に、企業の格付け見通しを引き下げた初の事例として知られている。

法規制への抵触と政府機関等による調査

- 今回の情報漏洩は、以下の法規制に関係している。

- 連邦取引委員会法(Federal Trade Commission Act)

- ドッド・フランク法(Dodd-Frank Act)

- 公正信用報告法 (Fair Credit Reporting Act)

- グラム・リーチ・ブライリー法(GLBA:Gramm-Leach-Bliley Act)

- 各州が定める情報漏洩通知法

- FBI、FS-ISAC、SEC、FTCなどに対しても情報連携を行う。

- 政府機関にもサービスを提供していたため、政府機関による調査を行った。米国社会保障局(SSA)はEquifaxのコンプライアンス状況について、NISTセキュリティベースライン管理を使って評価し、この情報を米国内国歳入庁(IRS)と米国郵政公社(USPS)と共有した。

訴訟

- サンフランシスコ市が、「1500万人以上のカルフォルニア住人の個人情報保護に失敗した」として訴訟を開始。*3

-

Equifax社が州と連邦政府による捜査の和解、顧客からの要求への対応として、最高で7億USドルを支払うことを決定。同社は州政府、米消費者金融保護局、途上与信ファンドに対し5億7500万USドルを支払う。また必要に応じて、ファンドに対し追加で1億2500万USドルを支払うことを合意している。*4

事後対応における批判

批判1:情報公開用特設ページ+コールセンターへの批判

- コールセンターを急いで構築したため、電話がつながらない、明確な回答が得られないなどの批判が出る。

- 顧客が自分の情報が漏洩しているか否か確認するため、equifaxsecurity2017.comというサイトを構築したが、本来の会社ドメインequifax.comとは異なるためわかりづらいと指摘を受ける。

- Twitterの公式アカウントも、誤ったURL(securityequifax2017.com)と書いてしまい、2週間の間フィッシングサイトへ誘導。当該ドメイン自体は、セキュリティ研究者により取得されており、フィッシングサイトというより、啓蒙サイトとして機能した。

- サイトがうまく機能せず、クレジット監視サービスへの登録がうまく機能しない、同じユーザで携帯電話とPCで結果が異なるなど、不具合を指摘されている。

- サイトのセキュリティ対策がお粗末だと指摘される。具体的には、サーバ証明書としてCloudFlareの共用証明書を利用し、実在性証明が担保されていない、WordPressで構築されており、広告会社Edelman PRを使っていることなどがBrian Krebs氏によって露呈する。

Not only did @Equifax suffer a massive data breach, but their site about the breach is using a free shared CloudFlare SSL cert. ಠ_ಠ pic.twitter.com/r4bvPpde1i

— Daniel Lo Nigro (@Daniel15) September 8, 2017

批判2:幹部の退職

9月7日にインシデントを公開した後、Mandiant社の調査が終了する前に、3人の幹部社員が退職しています。

- 9月15日:CIO David Webb氏、CSO Susan Mauldin女史

- 9月26日:CEO Richard Smith氏

批判3:Equifaxの経営陣によるインサイダー取引

情報漏洩事実が社内で発覚した後、8月1日~2日に3人の上級幹部が株を売却したと知られ、インサイダー取引疑惑が挙げられました。*5*6

- Chief Financial Officer & Corporate VP:John Gamble (946,374ドルの株価)

- President of U.S. Information Solutions:Joseph Loughran(584,099ドルの株価)

- President of Workforce Solutions:Rodolfo Ploder(250,458ドルの株価)

また、ほかにもインサイダー取引をした社員はほかにもいたらしく、ソフトウェア製品開発マネージャーSudhakar Reddy Bonthuが有罪判決を受けたり、Equifax CIO Jun Yingも批難されているという記事が出ています。

まとめ

Equifax社の情報漏洩は、非常に学びの多いインシデントです。こうしたインシデントの組織内部の状態などは、大手企業を中心に他人事とは思寝ない部分もあるのではないでしょうか。

*1:https://piyolog.hatenadiary.jp/entry/20170311/1489253880

*2:https://www.nic.ad.jp/ja/materials/iw/2017/proceedings/d1/d1-3-kamiyama.pdf

*3:https://blog.hatena.ne.jp/security_consultant/scientia.hatenadiary.com/edit?entry=17680117126997303370

*4:https://www.ftc.gov/system/files/documents/cases/172_3203_equifax_proposed_order_7-22-19.pdf

*5:https://techcrunch.com/2017/09/07/equifax-managers-dumped-stock/

*6:https://www.bloomberg.com/news/articles/2017-09-07/three-equifax-executives-sold-stock-before-revealing-cyber-hack