最近、いくつか新しいフレームワークが登場しており、その概要をまとめました。

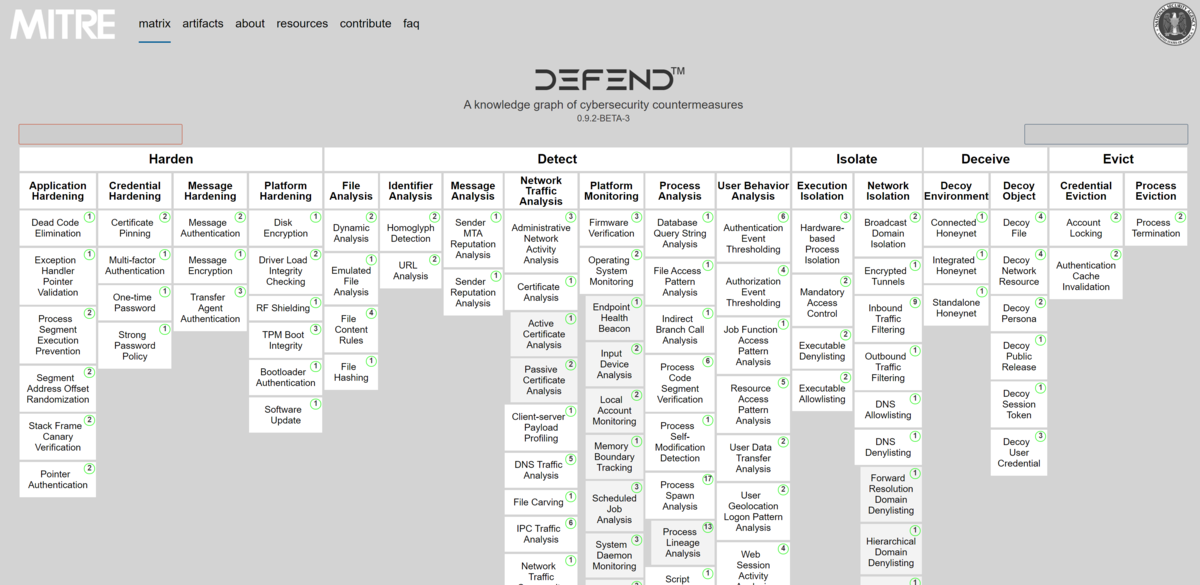

D3FEND Matrix

MITRE社より、新しいフレームワーク D3FEND Matrix が登場しました。

MITRE社のフレームワークといえば、MITRE ATT&CK MatrixやActive Defense Matrix(MTIRE SHIELD)が有名ですが、D3FEND Matrixは、NSAが研究資金を提供し、MITREが開発したフレームワークです。

このフレームワークでは、一般的な攻撃手法への対抗モデルを提供し、防御手法が攻撃者の攻撃能力にどのように影響するか、記述されています。

ここでは、少し構成を見ていきましょう。

D3FENDフレームワークは、大きく5種類のTacticsで構成され、その下にサブ項目(Sub-Tactics)、そして各Defense Techniquesが紹介されています。この構成は、MITRE ATT&CKともほぼ同様です。

Tactics & Sub-Tactics

それでは、まずDefense Tacticsの外観についてみていきましょう。

Tactics : Harden(ハードニング・堅牢化)

ハードニングとは、コンピュータネットワークを悪用する際、その実現コストを増加させることを意味します。一般的には、システムが稼働する前の予防的活動として位置づけられます。

|

Application Hardening アプリケーションの堅牢化 |

アプリケーションの堅牢化は、実行ファイルに新しい攻撃コードを挿入したり、望ましくない既存コードを実行したりする、一連の攻撃に対する耐性を高める措置。 |

|

Application Hardening クレデンシャルの堅牢化 |

クレデンシャルの堅牢化は、システム・ネットワーク・ドメインのクレデンシャルを保護するために、システムやネットワークのプロパティを変更する措置。 |

|

Message Hardening メッセージの堅牢化 |

電子メール・メッセージングの堅牢化とは、ユーザーからユーザーへのメッセージの機密性と完全性を確保する措置。 |

| Platform Hardening | BIOS・TPM・カーネルソフトウェアなどプラットフォームを悪用されづらくする措置。 |

Tactics : Detect(検知)

検知とは、攻撃グループがコンピュータネットワーク上へ不正アクセスすることを特定する活動を意味します。

| File Analysis | ファイルの状態に関する分析 |

| Identifier Analysis | IPアドレス、URL、ドメインなどの分析 |

| Message Analysis | チャット・メールの分析 |

| Network Traffic Analysis | ネットワーク通信分析 |

| Platform Monitoring | OS、ハードウェアなどの監視 |

| Process Analysis | 実行中プロセスの監視 |

| User Behavior Analysis | ユーザの振る舞い・パターンの分析 |

Tactics : Isolate(隔離)

隔離とは、システムに論理的・物理的なバリアを設け、攻撃グループがさらなるアクセスを行う機会を減らす対策です。

|

Execution Isolation 実行分離 |

アプリケーションプロセスが、メモリ、デバイス、ファイルなどの不要なシステムリソースへのアクセスを防ぐ技術 |

|

Network Isolation ネットワーク分離 |

ネットワークホストが必要のないシステムのネットワークリソースにアクセスすることを防ぐ技術 |

Tactics : Deceive(欺瞞)

欺瞞とは、システムに論理的・物理的なバリアを設け、攻撃グループがさらなるアクセスを行う機会を減らす対策です。

|

Decoy Environment デコイ環境 |

攻撃者を欺くためのホストやネットワークで構成された環境 例)ハニーポット |

|

Decoy Object デコイオブジェクト |

攻撃者を欺く目的で作成・展開されるオブジェクト 例)デコイのユーザ認証情報 |

Tactics : Evict(排除)

排除とは、コンピュータネットワークから敵を排除する対策です。

|

Credential Eviction 認証情報の変更 |

コンピュータネットワークから攻撃グループに奪取されたクレデンシャルを削除・無効化すること

|

|

Process Eviction プロセスの停止 |

起動しているプロセスの停止・排除 |

このように、防御側が考慮すべき戦略が体系的に整理され、使いやすい形で整理されています。

Defense Techniques

各Defense Techniquesの構成については、まだ記述がぶれているのが現状ですが、主に以下が書かれています。

- 定義(Definition)

- 活用方法(How it works)

- 考慮事項(Consideration)

- 実装(Implementation)

- デジタル・アーティファクト・リレーションシップ(Digital Artifcat Relationship)

- 関係するATT&CK テクニック(Related ATT&CK Techniques)

- 参考文献(Reference)

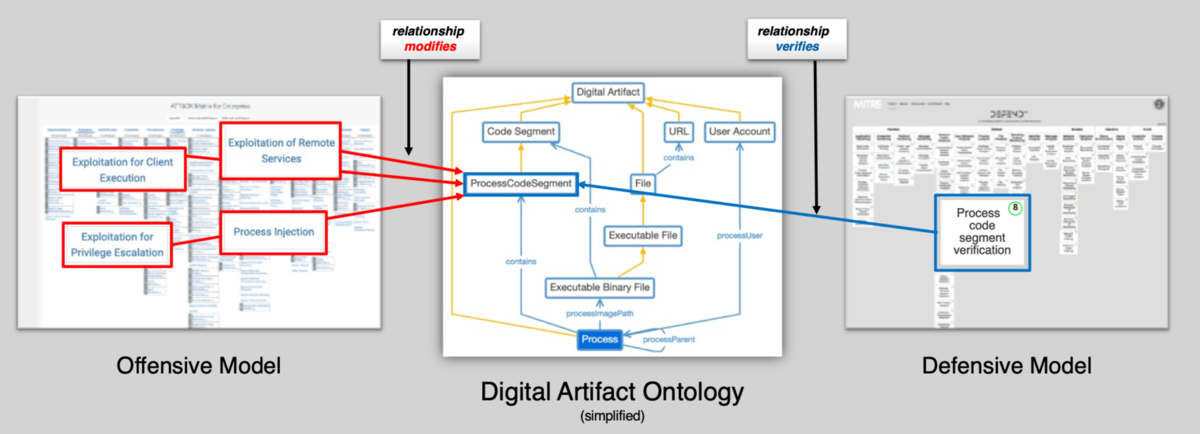

Digital Artifact Ontology & Knowledge Graph

このプロジェクトが面白いポイントとして、DAO(Digital Artifact Ontology)が挙げられます。

デジタルアーティファクト(DO)とは、攻撃側・防御側が興味を持ったオブジェクト*1のことで、ユーザ、プロセス、ファイル、ソフトウェア、ネットワークトラフィックなどが該当します。そして、その関係性を示したのが、DAO(Digital Artifact Ontology)です。

このモデルの取り組みは、各Digital Artifactに対して、攻撃モデル(MITRE ATT&CK)と防御モデル(D3FEND Matrix)のTechniquesの関係性を示そうとしている点です。これについては、まだ発展途上のモデルですが、今後も注目すべきモデルの特徴となるでしょう。

MITRE SHIELD

今回紹介したD3FEND Matrixと類似したフレームワークとして、Active Defense Matrix(MTIRE SHIELD)が挙げられます。

D3FEND Matrixはより一般的な防御手法に焦点を当てている一方、Active Defense Matrixはより能動的な防御を意味します。

過去より度々参照している『The Sliding Scale of Cyber Security』によれば、Active Defenseとは「アナリストがネットワーク内部の脅威を監視し、それに対応し、そこから学び、その知識を応用するプロセス」と定義されています。つまり、内部の脅威を監視・対応するためのプロセスが整理されていることになります。両方のフレームワークを見た限り、現時点での完成度はActive Defense Matrixの方が高いと思いますが、NSAが資金をだして開発したD3FEND Matrixも注目しておくべきでしょう。

Active Deense Matrix(MITRE Shield)については、以下のブログがよく整理されています。

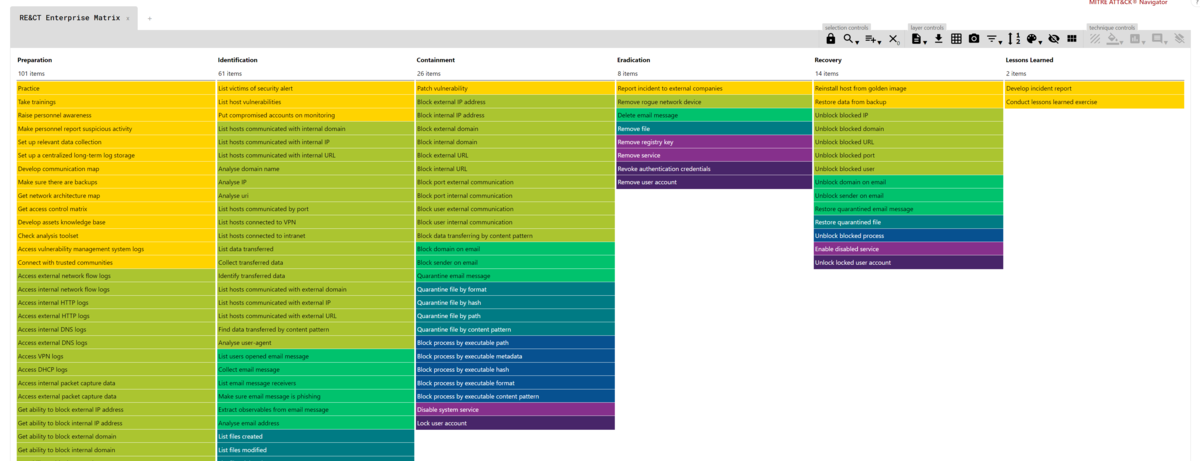

RE&CT

D3FEND Matrixを紹介したついでに、RE&CTフレームワークも紹介しておきましょう。

これは、MITRE ATT&CKにインスパイアされて作成されたフレームワークで、インシデントレスポンスについてまとめたテクニックです。SANS Incident Response 6 Step(事前準備 → 特定 → 封じ込め → 根絶 → 復旧 → 教訓)に沿って説明されています。まだ開発途中のフレームワークですが、インシデントレスポンスの体系を整理する上では有益なフレームワークです。

さらに、ATT&CK® Navigatorと同様に、RE&CT Navigatorも用意されています。

まとめ

セキュリティの攻撃手法・防御手法を語るうえで、MITRE ATT&CKは欠かせませんが、それに付随するフレームワークも登場しています。こうした情報を活用することで、内部の説明や整理がよりやりやすくなる可能性もある為、必要に応じてご活用ください。